Ce blog n'a d'autre prétention que de me permettre de mettre à la disposition de tous des petits textes que j'écris. On y parle surtout d'informatique mais d'autres sujets apparaissent parfois.

Noël à UltraDNS

Première rédaction de cet article le 25 décembre 2009

Les services du fournisseur d'hébergement DNS UltraDNS, filiale de NeuStar, ont été complètement interrompus mercredi 23, apparemment suite à une attaque par déni de service. Avec UltraDNS, est tombé le service DNS de plusieurs gros clients notamment Amazon et Walmart.

Comme d'habitude, il n'y a pas beaucoup de détails techniques disponibles. Et tout ce qui est publié n'est pas forcément correct. Il semble bien que l'attaque était une DoS contre les serveurs DNS d'UltraDNS et, si c'est bien le cas, il pourrait s'agir de la première attaque DoS réussie contre un service DNS complètement anycasté. En l'absence d'autres informations, il est toutefois difficile d'en déduire quelle technique exacte a été utilisée. Le marketing ultra-agressif d'UltraDNS, et notamment leur habitude détestable d'appeler directement les Directions Générales, en crachant sur le logiciel libre et en expliquant au Directeur que son équipe technique utilise des logiciels gratuits d'amateurs, fait que beaucoup de gens ne pleureront pas sur les malheurs de ce fournisseur. Les concurrents directs d'UltraDNS ne se sont pas privés de rappeller cette attaque réussie. Mais il faut quand même se rappeler que les attaques par déni de service sont les plus difficiles à contrer, qu'il existe une offre assez vaste de mercenaires prêts à travailler pour n'importe qui et que personne n'a encore la solution miracle contre cette vulnérabilité.

Quelles étaient les motivations de l'attaque ? Certains se sont étonnés que les attaquants ne soient pas sensibles à la magie de Noël. Mais c'est sans doute justement la proximité de cette date qui est responsable. Noël est depuis longtemps une opération commerciale et non plus la célébration de la naissance du barbu palestinien qui voulait que tout le monde s'aime. Des entreprises comme Amazon font une bonne part de leur chiffre d'affaires dans les jours précédant Noël. C'est donc logiquement à ce moment que les extorsions se font, de même que les sites Web de paris en ligne reçoivent ces demandes au moment du Super Bowl. Le plus probable est donc qu'Amazon a refusé de payer et que les gangsters ont attaqué l'entreprise par son point le plus faible (Amazon n'a, bien à tort, qu'un seul fournisseur DNS en tout et pour tout).

Quelques articles sur le sujet :

L'article seul

RFC 2777: Publicly Verifiable Nomcom Random Selection

Date de publication du RFC : Février 2000

Auteur(s) du RFC : Donald E. Eastlake, 3rd (Motorola)

Pour information

Première rédaction de cet article le 22 décembre 2009

Ce curieux RFC répond à une question apparemment paradoxale : comment tirer au hasard de manière publiquement vérifiable ? Par exemple, les membres d'un des comités de l'IETF, le Nomcom, sont choisis au hasard. Comment permettre à tous les participants à l'IETF de vérifier que le tirage était bien aléatoire, alors que l'opération se fait sur l'Internet, sans qu'on puisse vérifier le dé ou la roulette ?

Une solution traditionnelle est de désigner une autorité arbitraire, considérée comme digne de confiance, et dont on n'a pas le droit de remettre l'honnêteté en doute. C'est ce que font toutes les loteries qui se déroulent « sous contrôle d'huissier ». Une telle méthode, basée sur la confiance aveugle en une entité particulière, ne colle pas avec la culture IETF.

Une autre méthode est proposée par notre RFC 2777. Utiliser un certain nombre de sources d'entropie, publiquement consultables, et les passer à travers une fonction de hachage qui garantira la dispersion des résultats, rendant ainsi très difficile d'influencer ceux-ci. Et chacun pourra faire tourner l'algorithme chez lui, vérifiant ainsi que le résultat est honnête.

La section 1 du RFC rappelle le problème original, la désignation du Nomcom (Nominating Committee, cf. RFC 2727) de l'IETF. Mais, depuis, la méthode de ce RFC a été utilisée dans bien d'autres cas.

La section 2 décrit les étapes à suivre :

- Identifier les candidats possibles (le RFC décrit le cas du Nomcom mais cette étape existe pour toute désignation),

- Publication de l'algorithme et des sources d'entropie utilisées, pour permettre la future vérification. Cette étape est indispensable car la possibilité de tous les participants de contrôler eux-même l'honnêteté du processus est vitale. (À noter que c'est justement cette possibilité qui est retirée au citoyen dans le cas de mesures anti-démocratiques comme le vote électronique.)

- Faire tourner l'algorithme et publier le résultat.

Ça, c'était le principe général. Maintenant, le gros problème est évidemment le choix de bonnes sources aléatoires. Toute la section 3 est vouée à cette question. La source doit produire un résultat qui ne peut pas être facilement influencé et qui doit être accessible publiquement. (La section 6 détaille les problèmes de sécurité.)

La section 3.1 analyse les sources possibles et en identifie trois :

- Les loteries sérieusement organisées, notamment celles faites par l'État. Notez qu'une loterie particulière peut être truquée mais, d'une part, l'algorithme repose sur plusieurs sources, d'autre part les gens qui sont prêts à truquer une loterie le feront plutôt pour des gains financiers, pas pour perturber l'IETF.

- Les résultats financiers comme le prix de vente d'une action à la clôture de la Bourse ou le volume d'actions échangée en une journée. Ce ne sont pas des nombres aléatoires mais leur valeur dépend des actes de beaucoup d'opérateurs séparés, en pratique, le résultat exact sera imprévisible.

- Les événements sportifs mais ils posent pas mal de problèmes pratiques comme les risques d'annulation ou de retard.

Attention à ne pas mettre les plus mauvaises sources en dernier, car, avec la connaissance des autres sources, publiées avant, un attaquant qui peut influencer la dernière source aurait un pouvoir excessif.

On pourrait penser qu'il faut multiplier le nombre de sources, pour limiter le pouvoir de nuisance d'une source manipulée. Mais le RFC note que le mieux est l'ennemi du bien : chaque source supplémentaire est également une source de problème, par exemple si elle ne produit aucun résultat (évenement annulé, par exemple). Il recommande environ trois sources.

Aucun des types de source cités plus haut ne produit une distribution uniforme. C'est une des raisons pour lesquelles on doit les faire passer à travers une fonction de hachage (cf. RFC 4086) pour obtenir cette uniformité. Une autre raison est que, pour certaines sources, leur valeur approximative peut être influencée (le cours en Bourse d'une action peut grimper ou descendre selon la volonté d'un gros opérateur) mais pas la totalité des chiffres. Le hachage empêchera donc ledit influenceur d'obtenir le résultat qu'il désire (section 3.2).

La section 3.3 calcule la quantité d'entropie nécessaire pour sélectionner P vainqueurs parmi N possibilités. Par exemple, pour 100 candidats et 10 places, il faut 44 bits d'entropie. (À noter que la fonction de hachage MD5, utilisée par notre RFC en suivant le RFC 1321 ne fournit « que » 128 bits d'entropie.)

Un algorithme détaillé est ensuite présenté en section 4. Les valeurs obtenues des diverses sources sont transformées en chaînes de caractères (en les séparant par des barres obliques). Ce sont ces chaînes qui sont ensuite condensées par MD5. Un exemple complet figure dans la section 5. Notez la précision avec laquelle les sources sont définies !

Une mise en œuvre de référence figure en section 7. Je l'ai rassemblée dans une archive tar. On la compile ainsi :

% make cc -c -o rfc2777.o rfc2777.c cc -c -o MD5.o MD5.c cc -lm -o rfc2777 rfc2777.o MD5.o rfc2777.o: In function `main': rfc2777.c:(.text+0x16a): warning: the `gets' function is dangerous and should not be used.

et on l'utilise ainsi (sur l'exemple de la section 5) :

% ./rfc2777 Type size of pool: (or 'exit' to exit) 25 Type number of items to be selected: (or 'exit' to exit) 10 Approximately 21.7 bits of entropy needed. Type #1 randomness or 'end' followed by new line. Up to 16 integers or the word 'float' followed by up to 16 x.y format reals. 9 18 26 34 41 45 9 18 26 34 41 45 Type #2 randomness or 'end' followed by new line. Up to 16 integers or the word 'float' followed by up to 16 x.y format reals. 2 5 12 8 10 2 5 8 10 12 Type #3 randomness or 'end' followed by new line. Up to 16 integers or the word 'float' followed by up to 16 x.y format reals. 9319 9319 Type #4 randomness or 'end' followed by new line. Up to 16 integers or the word 'float' followed by up to 16 x.y format reals. float 13.6875 13.6875 Type #5 randomness or 'end' followed by new line. Up to 16 integers or the word 'float' followed by up to 16 x.y format reals. end Key is: 9.18.26.34.41.45./2.5.8.10.12./9319./13.6875/ index hex value of MD5 div selected 1 746612D0A75D2A2A39C0A957CF825F8D 25 -> 12 <- 2 95E31A4429ED5AAF7377A15A8E10CD9D 24 -> 6 <- 3 AFB2B3FD30E82AD6DC35B4D2F1CFC77A 23 -> 8 <- 4 06821016C2A2EA14A6452F4A769ED1CC 22 -> 3 <- 5 94DA30E11CA7F9D05C66D0FD3C75D6F7 21 -> 2 <- 6 2FAE3964D5B1DEDD33FDA80F4B8EF45E 20 -> 24 <- 7 F1E7AB6753A773EFE46393515FDA8AF8 19 -> 11 <- 8 700B81738E07DECB4470879BEC6E0286 18 -> 19 <- 9 1F23F8F8F8E5638A29D332BC418E0689 17 -> 15 <- 10 61A789BA86BF412B550A5A05E821E0ED 16 -> 22 <- Done, type any character to exit.

On note l'affichage de la clé (les valeurs séparées par des barres obliques) et celui du nombre de bits d'entropie nécessaires.

Outre les exemples de sélection du Nomcom qu'on trouve dans le

RFC, cette méthode a été utilisé pour sélectionner le préfixe

xn-- des IDN. Voici la

description

de la méthode et l'annonce

du résultat.

Un autre exemple intéressant sera l'utilisation de ce RFC 2777 pour sélectionner les /8 à donner aux RIR lors de l'épuisement final des adresses IPv4.

L'article seul

Ethnologue, le livre, la liste de toutes les langues vivantes

Première rédaction de cet article le 18 décembre 2009

L'organisation missionnaire SIL International publie un excellent livre,

« Ethnologue, languages of the world », qui tient

à jour une liste de toutes les langues vivantes

avec leur(s) nom(s), leur nombre de locuteurs, et plein d'autres

renseignements. Le livre papier étant très cher (cent dollars

états-uniens), on peut se contenter de ce qui existe en ligne, sur

http://www.ethnologue.com/.

Ethnologue est le site de référence sur les langues vivantes, toujours le premier cité dans toutes les discussions. Pour avoir une idée de son contenu, on peut lire l'Introduction to the Printed Volume, disponible en ligne. Elle indique la méthodologie, les informations collectées, etc. Parmi les plus originales, l'attitude des locuteurs par rapport à leur propre langue. En sont-ils fiers ou pas ? Ce n'est pas la même chose que l'usage. En France, aujourd'hui, les langues régionales comme le breton bénéficient d'une image de marque très favorable (après des siècles de répression) mais ont très peu de locuteurs (et en nombre décroissant). Au contraire, des langues amérindiennes très vivantes et très parlées sont mal perçues par leurs locuteurs, qui s'excusent parfois de ne pas bien parler espagnol. Ethnologue affiche donc, quand elle est connu, cette attitude. On peut ainsi trouver que le kurde du nord ou le lisu font l'objet d'une appréciation positive de la part de ses locuteurs alors que ceux du créole anglais guyanais sont plus partagés et ceux du qiang du nord plutôt critiques...

L'article seul

RFC 5744: Procedures for Rights Handling in the RFC Independent Stream

Date de publication du RFC : Décembre 2009

Auteur(s) du RFC : R. Braden (ISI), J. Halpern (Ericsson)

Pour information

Première rédaction de cet article le 18 décembre 2009

L'infrastructure juridique des « nouveaux » RFC, désormais répartis en plusieurs voies selon leur source, continue à se mettre en place. Ce RFC 5744 décrit les procédures pour les droits liés aux RFC soumis par la voie « indépendante » (RFC soumis par un individu, ni l'IAB, ni un groupe de travail de l'IETF). Actuellement, il existe des dizaines de documents approuvés techniquement, qui attendent dans la file du RFC Editor car ils ont été soumis par cette voie et son statut n'a pas été clarifié depuis le déploiement des « nouveaux » RFC (RFC 5620). Sans doute vont-ils enfin être publiés mais on ne sait pas encore quand.

C'est que la publication d'un RFC, acte essentiellement technique au début, est devenue une grosse affaire juridico-politique. Des centaines de pages de discussions juridiques ont été noircies sur les problèmes de droits donnés par les auteurs (incoming rights, cf. RFC 5378) et les droits (forcément inférieurs ou égaux) que reçoivent les lecteurs (outgoing rights, cf.RFC 5377). Ces deux derniers RFC ne concernaient que les documents produits par l'IETF et, depuis, les documents produits par des individus languissaient sans statut et ne pouvaient être publiés.

Après tant de débats, il est ironique de constater que la procédure pour les RFC « indépendants » est finalement très proche de celle des RFC « IETF ».

Pour se saisir du contexte, la section 2 de notre RFC 5744 rappelle que le systèmes des voies (streams) a été défini dans les RFC 4844 (et RFC 4846, spécifiquement pour la voie indépendante). Cette dernière est une vieille tradition, et permet de publier des RFC qui sont proposés par des individus isolés, ou bien qui ont rencontré le veto de certaines parties à l'IETF (comme le RFC 4408). Tout RFC n'est donc pas le produit d'un groupe de travail IETF.

Depuis le RFC 5620, qui « éclatait » l'ancienne fonction de RFC Editor, la responsabilité des RFC soumis par voie indépendante revient au Independent Stream Editor, qui ne sera finalement désigné qu'en février 2010.

La section 3 pose les buts des nouvelles règles. Reprenant la politique traditionnelle, suivie informellement depuis l'époque de Jon Postel, elle pose comme principe que l'utilisation des RFC doit être la plus libre possible (« Unlimited derivative works »). Toutefois, tous les RFC de la voie indépendante ne sont pas équivalents. Certains sont des republications de documents édités ailleurs (par exemple par d'autres SDO) et les auteurs ont donc la possibilité de demander des restrictions supplémentaires. À noter que ces principes s'appliquent également au code inclus dans les RFC.

Enfin, les règles formelles elle-mêmes, en section 4. La procédure est proche de celle des autres RFC, l'auteur devant donner certains droits pour permettre la publication (par défaut, il donne presque tous les droits, en gardant évidemment l'attribution de son travail). Les termes exacts (le boilerplate) seront fixés par l'IETF Trust.

Le respect de la procédure par l'auteur ne préjuge pas de l'adoption du RFC. L'éditeur de la voie indépendante, l'ISE, reste seul juge de l'intérêt de publier le RFC. Le choix d'un auteur de ne pas permettre la réutilisation du RFC (« no derivative worlks ») peut, par exemple, être motif de rejet.

L'implémentation de cette politique nécessite une action de la part de l'IETF Trust, décrite en section 5. Celui-ci devra accepter la responsabilité de la gestion des droits de propriété intellectuelle pour ces RFC « indépendants » et devra écrire les termes exacts qui seront inclus dans chaque RFC.

Quant aux questions de brevets et de marques déposées, elles sont réglées dans la section 6. Les règles des RFC 2026 et RFC 8179 s'appliquent aux RFC de la voie indépendante comme aux autres : toute prétention de propriété intellectuelle doit être déclarée, de façon à ce que l'ISE puisse décider en toute connaissance de cause (notez bien qu'en pratique, cette règle est parfois violée). Comme d'habitude à l'IETF, il n'y a pas d'a priori sur les conditions de licence des brevets (tout est théoriquement possible) mais notre RFC précise que les termes de licence les plus favorables possibles seront privilégiés, notamment des licenses gratuites, voire implicites.

L'article seul

RFC 5656: Elliptic-Curve Algorithm Integration in the Secure Shell Transport Layer

Date de publication du RFC : Décembre 2009

Auteur(s) du RFC : D. Stebila (Queensland University of

Technology), J. Green (Queen's

University)

Chemin des normes

Première rédaction de cet article le 15 décembre 2009

Les algorithmes de cryptographie de la famille des courbes elliptiques prennent de plus en plus d'importance, concurrençant les traditionnels RSA et DSA. Ce RFC spécifie l'utilisation de certains de ces algorithmes dans le protocole SSH.

Il y a déjà plusieurs RFC qui utilisent les courbes elliptiques : les RFC 4050, RFC 4492, RFC 5349, etc. SSH n'est donc pas, et de loin, le premier protocole IETF à en bénéficier. Mais il est plus répandu et l'intégration des courbes elliptiques leur donnera donc une bien meilleure exposition.

Outre des avantages techniques comme des clés de faible taille (voir la section 1 du RFC pour des chiffres précis), l'intérêt des courbes elliptiques est que, compte-tenu du risque toujours existant de percées soudaines en cryptanalyse, il est prudent de garder « plusieurs fers au feu ». Si une nouvelle méthode de factorisation en nombres premiers apparait, menaçant RSA, la disponibilité d'algorithmes utilisant les courbes elliptiques fournira une solution de repli.

Notre RFC 5656 étend donc SSH, tel qu'il est spécifié dans les RFC 4251 et RFC 4253. Pour davantage d'information sur les courbes elliptiques, il renvoie à « SEC 1: Elliptic Curve Cryptography » et « SEC 2: Recommended Elliptic Curve Domain Parameters ».

La section 3 de notre RFC attaque les détails pratiques de l'algorithme ECC. Le format des clés (section 3.1), l'algorithme utilisé pour la signature (nommé ECDSA), avec la fonction de hachage SHA-2 et l'encodage de la signature y sont normalisés.

Un protocole d'échange de clés utilisant les courbes elliptiques, ECDH, occupe la section 4. Un autre, ECMQV, figure en section 5 (mais seul ECDH est obligatoire dans SSH).

Le tout est enregistré dans le registre

des paramètres SSH, tel que décrit en section 6. Comme le terme

de « courbes elliptiques » désigne une famille, pas un seul

algorithme, il faut ensuite préciser l'algorithme exact utilisé.

Trois courbes elliptiques

sont ainsi mise en avant, nommées nistp256,

nistp384 et nistp521. Un

mécanisme utilisant l'OID de la courbe est

prévu pour celles sans nom (section 6.1). Ces courbes peuvent être

utilisées pour ECDSA (section 6.2), ECDH (section 6.3) et ECMQV

(section 6.4). Ainsi, le nom complet de l'algorithme utilisé pour

ECDSA avec la courbe nistp256 est ecdsa-sha2-nistp256.

Comment vont faire les mises en œuvres de SSH avec ces nouveaux algorithmes et interopéreront-elles avec les anciennes ? Oui, répond la section 8 : le protocole SSH a toujours prévu un mécanisme de négociation des algorithmes utilisés et les programmes ignorent simplement les algorithmes inconnus (section 8.2). La section 8 couvre d'autres problèmes concrets comme les performances des nouveaux algorithmes (en général meilleure que celle de RSA ou DSA, en raison de la taille plus faible des clés).

Une très riche section 9 analyse en détail les caractéristiques de sécurité des courbes elliptiques et leur résistance à la cryptanalyse. D'abord, il faut bien retenir que « courbes elliptiques » désigne une famille, pas un seul algorithme. Certains membres de la famille sont plus vulnérables que d'autres, par exemple à des attaques comme la descente de Weil. Il faut donc considérer avec prudence une courbe qui n'est pas listée dans la section 10 (qui résume la liste des courbes utilisées pour SSH).

Ppur les courbes ainsi spécifiées, il n'existe pas actuellement d'autres attaques que la force brute. Les seules exceptions concernent les algorithmes pour ordinateurs quantiques (comme celui de Shor). Or, ces ordinateurs ont déjà le plus grand mal, à l'heure actuelle, à additionner 2 + 2 et le RFC note qu'il est peu probable qu'ils deviennent une menace réelle dans les prochaines années. Les lois de la physique et celle de l'ingéniérie ne sont pas faciles à faire plier !

La section 10 rassemble les caractéristiques des courbes

obligatoires (section 10.1) et

recommandées (section 10.2), donnant pour chacune l'OID

attribué. Toutes sont dérivées de normes NIST. Ainsi, nistp256 a l'OID

1.2.840.10045.3.1.7. Tous ces algorithmes sont

enregistrés dans le registre SSH,

suivant le RFC 4250.

La mise en œuvre la plus répandue de SSH,

OpenSSH, a intégré ces

algorithmes à courbes elliptiques sa version 5.7, livrée en janvier 2011 (voir un résumé en http://pthree.org/2011/02/17/elliptic-curve-cryptography-in-openssh/). Il y a quelques années, un interview d'un des

développeurs indiquait qu'un des problèmes était celui des

brevets logiciels (il parlait aussi de

l'absence de normalisation, ce qui n'est plus vrai avec la sortie de

notre RFC).

L'article seul

Google peut même prévoir nos recherches

Première rédaction de cet article le 14 décembre 2009

On savait déjà que Google pouvait prévoir les épidémies de grippe, rien qu'en examinant les recherches pour des termes liés aux symptômes de cette maladie. Maintenant, on peut en apprendre bien davantage sur la prédictabilité des recherches en lisant « On the Predictability of Search Trends ».

Cet article d'août 2009 est une publication de chercheurs de Google étudiant quelles recherches dans le moteur sont prévisibles et lesquelles ne le sont pas. Ainsi, la moitié des requêtes les plus populaires sont prédictibles un an à l'avance, avec une prédictabilité particulièrement forte pour les catégories comme Santé ou Voyage... Au contraire, des catégories comme Distractions sont peu prévisibles, trop liées à des modes très changeantes. (Et, si vous vous demandez quelle est la définition formelle de « prédictabilité », elle figure dans l'article, avec toutes les mathématiques nécessaires.)

Pourquoi Santé ou Voyage sont-elles prévisibles ? Parce que les requêtes dans ces deux catégories obéissent à des logiques saisonnières. De même que Shopping a une pointe parfaitement prévisible avant Noël... C'est une information utile pour les gens du marketing et les annonceurs.

Mais il est plus instructif de regarder les requêtes qui étaient en théorie prévisibles mais qui ont dévié par rapport aux prédictions. Ainsi, la catégorie Chômage a nettement grimpé au dessus des prévisions de Google à l'été 2008, marquant la crise financière que tous les experts et ministres niaient. Si on veut de l'information exacte, il faut regarder les requêtes Google plutôt que les médias...

En revanche, les requêtes au moteur de recherche portant sur des vacances au Mexique ont été en dessous des prévisions à partir d'avril 2009, sans que les requêtes pour d'autres destinations de vacances ne subissent le même sort. C'est sans doute le résultat de l'épidémie de grippe.

Bref, Google fournit une vision de notre société bien plus riche que les simples et amusantes tendances.

L'article seul

RFC 5731: Extensible Provisioning Protocol (EPP) Domain Name Mapping

Date de publication du RFC : Août 2009

Auteur(s) du RFC : S. Hollenbeck (Verisign)

Chemin des normes

Première rédaction de cet article le 14 décembre 2009

Le protocole d'avitaillement EPP ne spécifie pas comment représenter les objets qu'on crée, détruit, modifie, etc. Cette tâche est déléguée à des RFC auxiliaires comme le nôtre, consacré aux noms de domaine.

EPP permet à un client de créer, détruire et modifier des objets de types différents. En pratique, EPP n'est utilisé que dans l'industrie des noms de domaine mais, en théorie, il pourrait être utilisé pour n'importe quel type d'objets.

Le type n'est donc pas spécifié dans le protocole EPP de base, normalisé dans le RFC 5730, mais dans des RFC supplémentaires. Par exemple, celui qui fait l'objet de cet article spécifie le type (EPP dit le mapping, on pourrait aussi l'appeler une classe) pour les noms de domaine.

Ce type est spécifié (section 4 du RFC) dans le langage W3C XML Schema.

On note que ce schéma, se voulant adaptable à de nombreux

registres différents, ne colle parfaitement à

la politique d'aucun. Par exemple,

<infData> est spécifié ainsi :

<sequence>

<element name="registrant" type="eppcom:clIDType"

minOccurs="0"/>

<element name="contact" type="domain:contactType"

minOccurs="0" maxOccurs="unbounded"/>

<element name="ns" type="domain:nsType"

minOccurs="0"/>

ce qui veut dire que des « règles métier » très courantes comme « un titulaire et un seul » ou bien « au moins deux serveurs de noms » ne sont pas respectés avec le schéma EPP seul.

Ce RFC remplace son prédécesseur, le RFC 4931 mais ce ne sont que des modifications de détail, résumées en annexe A. Elles vont en général dans le sens d'une plus grande latitude laissée aux implémenteurs.

Voici un exemple d'une réponse à une requête

<epp:info> (section 3.1.2) pour le domaine

example.com (comme avec whois

mais, typiquement, non public) :

<response>

<result code="1000">

<msg>Command completed successfully</msg>

</result>

<resData>

<domain:infData

xmlns:domain="urn:ietf:params:xml:ns:domain-1.0">

<domain:name>example.com</domain:name>

<domain:roid>EXAMPLE1-REP</domain:roid>

<domain:status s="ok"/>

<domain:registrant>jd1234</domain:registrant>

<domain:contact type="admin">sh8013</domain:contact>

<domain:contact type="tech">sh8013</domain:contact>

<domain:ns>

<domain:hostObj>ns1.example.com</domain:hostObj>

<domain:hostObj>ns1.example.net</domain:hostObj>

</domain:ns>

<domain:host>ns1.example.com</domain:host>

<domain:host>ns2.example.com</domain:host>

<domain:clID>ClientX</domain:clID>

<domain:crID>ClientY</domain:crID>

<domain:crDate>1999-04-03T22:00:00.0Z</domain:crDate>

<domain:upID>ClientX</domain:upID>

<domain:upDate>1999-12-03T09:00:00.0Z</domain:upDate>

<domain:exDate>2005-04-03T22:00:00.0Z</domain:exDate>

<domain:trDate>2000-04-08T09:00:00.0Z</domain:trDate>

<domain:authInfo>

<domain:pw>2fooBAR</domain:pw>

</domain:authInfo>

</domain:infData>

</resData>

...

On y voit les serveurs de noms du domaine,

ns1.example.com et

ns1.example.net, son titulaire, identifié par un

code, ici

jd1234, sa date de création, le 3 avril 1999, etc.

De même, pour créer un domaine, on appele

<epp:create> (section 3.2.1) avec des éléments de l'espace

de nom urn:ietf:params:xml:ns:domain-1.0, par

exemple :

<epp xmlns="urn:ietf:params:xml:ns:epp-1.0">

<command>

<create>

<domain:create

xmlns:domain="urn:ietf:params:xml:ns:domain-1.0">

<domain:name>example.com</domain:name>

<domain:period unit="y">2</domain:period>

<domain:ns>

<domain:hostObj>ns1.example.com</domain:hostObj>

<domain:hostObj>ns1.example.net</domain:hostObj>

</domain:ns>

<domain:registrant>jd1234</domain:registrant>

...

La liste complète des commandes EPP utilisables pour ce type « domaine » figure dans la section 3.

La syntaxe utilisable pour un nom de domaine est celle du RFC 1123, bien plus restrictive que celle utilisée dans le DNS (section 2.1). Ce type « domaine » ne peut donc pas être utilisé pour tout nom de domaine légal.

Chaque domaine a un « statut », ceux mis par le client (typiquement

un registrar) étant préfixés

par client (section 2.3). Par exemple,

clientHold indique que, à la demande du

registrar, ce nom, quoique enregistré, ne doit pas

être publié dans le DNS.

L'article seul

Publication des sites Web qui refusent les adresses de courrier légales

Première rédaction de cet article le 13 décembre 2009

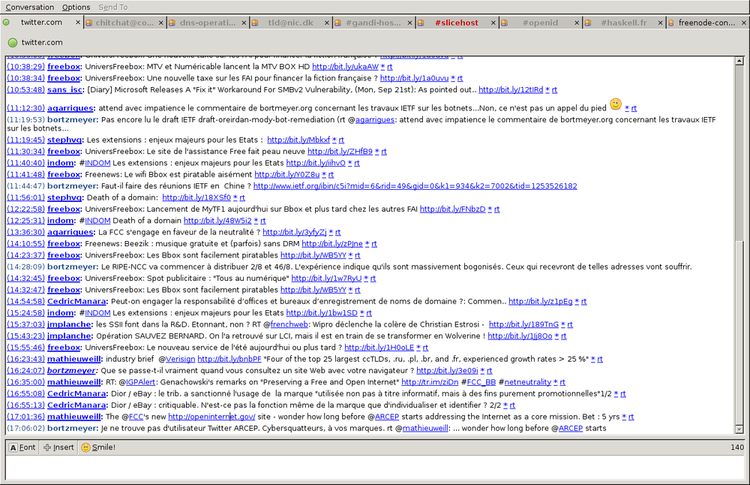

J'ai prévenu (ou tenté de prévenir) un certain nombre de gérants de sites Web que leurs formulaires refusaient des adresses de courrier légales : « Arrêter d'interdire des adresses de courrier légales ». Mais je ne gère pas de listes des sites qui sont dans ce cas (il y en a hélas, trop). Inspiré par l'effort de Thierry Stoehr, pour les sites qui refusent les liens entrants, je publie désormais les messages d'erreur de ces sites en microblogging, sur Twitter et identi.ca.

Dans les deux cas, j'utilise le

hashtag

#ral pour « Refus d'Adresses Légales ». C'est

joli et puis il est libre.

J'essaie de prévenir le webmestre avant, pour qu'il puisse corriger. Mais, la plupart du temps, il n'y a pas de mécanisme de réponse. Et, lorsqu'il y en a un, il est exceptionnel que le problème soit résolu.

- Messages sur Twitter

- Messages sur identi.ca

L'article seul

Sélectionner les « commits » Subversion d'un auteur particulier

Première rédaction de cet article le 13 décembre 2009

Un des gros avantages de Subversion par rapport à CVS est de disposer d'une API qui évite analyser la sortie texte des commandes. Voici un petit utilitaire qui se sert de cette API pour n'afficher que les commits d'un certain auteur.

Il s'utilise ainsi :

% svnlog.py smith 2009-June-29 13:29 (8761): "Log message 1" 2009-June-29 13:28 (8760): "Log message 2" ... % svnlog.py jones 2009-July-10 14:34 (8789): "Log message 3" 2009-July-07 11:49 (8781): "Log message 4" ...

Il est écrit en Python, avec la bibliothèque

pysvn. Le code est svnlogbyauthor.py.

L'article seul

Mon premier vrai programme en Go

Première rédaction de cet article le 8 décembre 2009

Go, créé par Google, est surtout intéressant comme langage de programmation « système ». Il est donc concurrent de C et C++, sur un créneau où il y a relativement peu de candidats (certains, comme D, n'ont eu aucun succès). Certains commentateurs s'étaient étonné que Google crée encore un nouveau langage de programmation lors qu'il y en a déjà des milliers mais, contrairement aux langages fonctionnels, les langages « système » sont bien plus rares.

Le code de mon client whois est en whois.go. Mon

point de départ avait été socketgo. (Un autre

programme de niveau de complexité analogue est un client pour l'entrepôt de données

de Rennes, gostar.go.) Quelques points qui

m'ont interpellé pendant le développement du client whois :

- Le compilateur qui a un nom différent selon le type du

processeur (très énervant, pour écrire des

Makefile portables, ce n'est qu'après que j'ai appris à mettre

include $(GOROOT)/src/Make.$(GOARCH)), - La très bonne documentation des paquetages standard,

- La conversion obligatoire des

stringen[]byte, les premières étant nécessaires pour l'affichage et les seconds servant aux entrées/sorties (j'ai créé unBufferpour cela, y avait-il une meilleure solution ?), - La séparation entre la création d'une variable (où on peut lui

donner une valeur avec

:=) et sa mutation ultérieure (où on doit utiliser=), - L'absence d'exceptions, probablement le plus gros manque du langage,

- La déclaration automatique d'une variable, avec inférence de types, ce qui m'a rappelé Haskell,

- Et, bien sûr, comme tous les débutants en Go, le fait qu'une variable déclarée doive être utilisée, sous peine du désormais célèbre message XXX declared and not used.

Mon deuxième programme, pour illustrer le parallélisme en Go est un serveur du protocole echo, NoNewContent. Plus perfectionné et tout aussi parallèle, un serveur de noms en Go.

J'ai aussi fait un exposé en français sur Go.

Je stocke mes liens vers des ressources Go en http://delicious.com/bortzmeyer/golang.

L'article seul

RFC 5706: Guidelines for Considering Operations and Management of New Protocols and Protocol Extensions

Date de publication du RFC : Novembre 2009

Auteur(s) du RFC : D. Harrington (Huwaei / Symantec)

Pour information

Première rédaction de cet article le 8 décembre 2009

Ce n'est pas tout de normaliser des protocoles. Pour qu'ils ne rendent pas la vie impossible aux administrateurs réseaux, il faut encore qu'ils soient faciles à administrer. Cela peut être plus facile si ces questions opérationnelles ont été prises en compte dès le début. Ce RFC 5706 demande donc que tout nouveau protocole fait à l'IETF reçoive, dès le début, une sérieuse attention pour ses problèmes de gestion. Le faire a posteriori est en effet souvent moins efficace.

Ce RFC est essentiellement composé d'une liste de recommandations (très détaillées) aux auteurs de nouveaux protocoles, expliquant les étapes qu'ils doivent suivre pour que leur protocole soit « gérable ». Cette liste est résumé dans l'annexe A, qu'il suffit normalement de suivre pas-à-pas pour que le protocole soit complet.

La section 1.1 resitue la question : cela fait longtemps que l'IETF demande aux auteurs de protocole de prévoir les mécanismes de gestion pratique dès le début. Un cadre existe pour cela, autour du SMI (modèle décrivant les variables du protocole) du RFC 2578 (et du protocole qui lui est le plus souvent associé, SNMP ; voir le RFC 3410). Mais ce modèle est trop étroit et ne couvre pas l'intégralité de ce qu'il faut savoir pour le déploiement et l'administration d'un protocole. Sans aller jusqu'à formellement imposer une section Management Considerations dans les RFC (comme il existe une Security Considerations obligatoire), notre RFC 5706 demande une attention sérieuse portée, dès le début, aux questions de gestion et d'opération des réseaux.

La différence entre « gestion » (management) et « opération » (operation) est décrite en section 1.2. Les opérations, c'est faire fonctionner le réseau, même sans mécanisme de gestion. La gestion, c'est utiliser des mécanismes qui ont été créés dans le but d'améliorer les opérations.

Contrairement à l'idée dominante à l'IETF depuis quinze ans, et

depuis les grandes luttes entre SNMP et

CMIP, il n'est plus envisagé (section 1.3) d'atteindre le

Graal du mécanisme unique. Toutes les solutions

sont désormais acceptables, pourvu qu'elles marchent. (Parmi les

échecs du SMI, on peut noter celui décrit par le RFC 3197. Aujourd'hui encore, les serveurs DNS sont gérés par des

mécanismes non-standard comme la commande rndc de

BIND.)

Le RFC 5706 va donc donner des lignes directrices et des conseils, plutôt que des obligations. C'est donc un assouplissement par rapport à l'ancienne politique de l'IESG qui exigeait une MIB (description des variables en suivant le SMI) pour tout protocole, au grand désespoir de certains auteurs.

Les sections 1.4 et 1.5 rappellent l'histoire tourmentée des mécanismes de gestion des réseaux TCP/IP. Par exemple, une date importante avait été le RFC 1052 en 1988, qui séparait le langage de modélisation (celui qui sert à écrire la MIB) du protocole d'accès aux données (aujourd'hui SNMP). Une autre avait été le RFC 3139 en 2001, qui listait les obligations d'un mécanisme de gestion. Le RFC 3535 en 2003, faisait le bilan des mécanismes utilisés et critiquait notamment la dépendance vis-à-vis d'un format binaire, celui de SNMP.

La première grande section de notre RFC 5706 est donc la section 2, consacrée aux opérations : comment le nouveau protocole va t-il fonctionner ? Il ne suffit pas pour cela que le protocole soit lui-même bien conçu. Il doit aussi s'insérer dans l'environnement humain et technique existant. Ses concepteurs doivent donc réflechir au débogage, à la configuration, à la mise à jour depuis une précédente version...

Comme exemple de mauvaise interaction avec l'existant, le RFC cite l'exemple du damping de BGP (RFC 2439). Lorsqu'une route annoncée en BGP change trop souvent, les routeurs BGP commencent à ignorer cette route. Mais cette technique n'avait pas pris en compte l'interaction avec d'autres techniques comme la path exploration et avait donc créé autant de problèmes qu'elle en avait résolu, menant certains administrateurs à couper le damping.

Avant même que le protocole ne fonctionne, il faut le configurer. C'est le but de la section 2.2 qui commence en rappelant un sage principe du RFC 1958 : « tout ce qui peut être configuré peut être mal configuré ». Ce RFC (et son lointain successeur, le RFC 5505) recommandait de préférer les configurations automatiques. Pour les cas où une valeur par défaut a un sens, il faut éviter toute configuration (mais permettre de connaitre les valeurs effectivement configurées).

Parfois, il y avait déjà une version plus ancienne du protocole qui tournait (ou bien un ancien protocole jouant le même rôle). La norme doit alors prévoir un mécanisme de migration, dit la section 2.3. D'autres principes de ce genre forment le reste de la section 2.

La section 3, elle, s'occupe de la gestion de réseaux. Il ne s'agit plus uniquement de faire marcher le réseau, il faut encore le faire marcher bien. Cela passe par l'identification des entités à gérer, puis de la méthode à utiliser. L'ancienne approche qui répondait à toutes ses questions par « il faut écrire une MIB » a montré ses limites. Un ensemble de variables n'est pas un protocole, d'autant plus qu'elle ne concerne en général qu'une des deux extrémités de la communication. Comme le dit le RFC 3535, « une MIB est souvent une liste d'ingrédients sans une recette ». L'introduction de la section 3 donne des pistes pour améliorer les choses.

Un des credos principaux de l'IETF est l'interopérabilité, couverte dans la section 3.1. Appliquée à la gestion du réseau, l'interopérabilité veut dire qu'on devrait pouvoir choisir librement le programme utilisé pour gérer un équipement, et l'utiliser quel que soit l'équipement réseau qu'on gère. Cela implique un protocole standard de gestion.

Beaucoup d'équipements réseau peuvent être gérés via une page Web (elle-même souvent très peu standard, avec abus de fonctions qui ne marchent que sur certains navigateurs, même si le RFC ne mentionne pas ce point), ou parfois via la ligne de commande. Mais cela ne suffit pas. Si on gère des dizaines d'équipements différents, ce qui est courant dans un réseau de taille moyenne, la complexité devient vite unsupportable. Pour que la gestion du réseau soit simplifiée et soit automatisable, une normalisation de ces interfaces est nécessaire.

Historiquement, tout le monde était d'accord sur le papier avec une telle approche. Mais, en pratique, ces interfaces, même celles en ligne de commande, plus faciles à spécifier, n'ont jamais été standardisées. L'IETF n'a pas aidé, en se focalisant sur un seul schéma de données (le SMIv2 du RFC 2578) et un seul protocole (SNMP, du RFC 3410). Ces mécanismes ne convenaient pas à tous et les « autres » interfaces, ignorées de l'IETF, étaient développées mais sans norme unificatrice. Désormais, l'IETF a une vision plus ouverte, et considère d'autres langages de schéma (comme les W3C Schema) ou d'autres protocoles (comme Netconf, dans le RFC 6241, ou syslog, dans le RFC 5424).

La normalisation est plus facile à dire qu'à faire. Normaliser au niveau de la syntaxe est déjà délicat mais, idéalement, il faudrait aussi normaliser la sémantique, pour qu'un même nom décrive bien le même concept partout. Cela impose de développer des modèles, aussi bien des modèles d'information que des modèles de données. (La différence est expliquée dans le RFC 3444 et la section 3.2 couvre les modèles d'information.)

Un protocole ne fonctionne jamais sans pannes. La très riche section 3.3 se

penche sur la gestion des pannes. Bien sûr, les mécanismes de gestion

du réseau ne vont pas réparer la panne tout seuls. Mais ils peuvent

aider à la diagnostiquer. Par exemple, tout protocole devrait avoir

un mécanisme de détection de la vie d'un élément du réseau, pour

pouvoir répondre à la question simple « Est-il encore en

marche ? ». C'est le but de protocoles aussi variés que

l'ICMP echo du RFC 792, du protocole echo de

TCP ou

UDP (RFC 862, mis en œuvre dans des programmes comme echoping et

malheureusement presque abandonné aujourd'hui), les appels

NULL dans Sun-RPC (section

11.1 du RFC 1831),

etc.

Dans un ordre surprenant, la section 3 passe ensuite à la gestion de la configuration (sous-section 3.4). Quels paramètres de configuration, lesquels survivent au redémarrage, que dit le RFC 3139, etc. Cette section, comme le reste du RFC, est trés détaillée, abordant même le problème de l'internationalisation (et, oui, il faut permettre l'UTF-8 dans les fichiers de configuration). D'autre part, le RFC demande également qu'on puisse vérifier la configuration avant de la charger dans l'équipement réseau, pour éviter de laisser celui-ci dans un état invalide, voire de gêner le bon fonctionnement du réseau.

Pour beaucoup d'opérateurs, notamment dans les réseaux traditionnels de téléphonie, il n'y a pas de gestion de réseau sans comptabilisation du trafic. C'est le sujet de la section 3.5, qui renvoie au RFC 2975, et qui dit bien que la comptabilisation n'est nullement obligatoire, qu'elle doit faire l'objet d'un choix réfléchi.

Plus importante est la gestion des performances : tout le monde veut que le réseau aille vite. Pour cela, le point de départ (section 3.6) est de mesurer les performances, pour déterminer, par exemple, si un changement les améliore ou bien les dégrade. Deux groupes de travail de l'IETF se consacrent à ce sujet, BMWG pour les mesures en laboratoire et IPPM pour celles dans la nature.

La sécurité est un gros sujet en soi, lors de la configuration d'un système, et est traitée dans la section 3.7. Par exemple, un nouveau protocole devrait comporter une analyse des menaces et des solutions possibles. Certains protocoles prévus pour la gestion de réseau ont une utilisation directe en sécurité. Par exemple, les traps SNMP et syslog sont couramment utilisés pour alerter les administrateurs sur des phénomènes qui peuvent être une attaque.

Une fois les problèmes des opérations (section 2) et de la gestion (section 3) ainsi décrits, qu'en faire, lorsqu'on définit un nouveau protocole ? Documenter, dit la section 4. Il devrait idéalement y avoir une section Manageability Considerations dans les RFC, juste avant les Security Considerations, et contenant les informations essentielles pour ceux qui auront à opérer et à gérer le nouveau protocole. Si le ou les concepteur(s) du protocole estiment que cette section n'a pas lieu d'être pour leur création, alors ils devraient l'indiquer explicitement (ce qui garantit que l'absence d'une Manageability Considerations n'est pas un oubli). Le premier RFC à avoir suivi cette règle (avant même qu'elle soit formalisée) est apparemment le RFC 5440 (dans sa section 8).

L'article seul

Guerre à la Terre

Première rédaction de cet article le 7 décembre 2009

Sortant tout juste de la seconde guerre mondiale, la France et ses voisins devaient s'ennuyer car plusieurs œuvres d'un genre récent, la science-fiction, mettaient en scène des conflits à côté desquels la récente guerre semblait une suite de simples escarmouches. Si E. P. Jacobs, dans Le Secret de l'Espadon imagine comme ennemi de mystérieux « jaunes » tapis au fond de l'Asie, Marijac, dans le magnifique Guerre à la Terre, enrôle des envahisseurs extra-terrestres (aidés toutefois par des collabos jaunes).

Cette BD avait d'abord été publié dans Le Coq Hardi en 1946 et 1947. Elle doit l'essentiel de sa diffusion d'ajourd'hui à sa réédition par Glénat en 1975. Si le tome 1 se trouve assez souvent chez les bouquinistes, le tome 2 est bien plus rare. Moins tiré à l'époque ?

Sur la forme, on y trouve les caractéristiques de la BD de l'époque, notamment les très longs textes, y compris pour expliquer ce que tout lecteur voit bien sur l'image (« L'avion pique à travers la masse de nuages »). La récente guerre fournit plein d'idées de scénarios, les progrès techniques et l'imagination font le reste (notez les progrès considérables de l'aviation terrestre d'un tome à l'autre : d'avions classiques dans le tome 1, les terriens sont passés à des engins dignes de Flash Gordon dans le tome 2). Par contre, le scénariste n'est pas toujours d'une grande rigueur : la Tour Eiffel, détruite dans le tome 1, a subitement ressuscité dans le tome 2 (pour être à nouveau jeté à bas)

Le fond politique est nettement conservateur, souvent raciste (les fusées ennemies qui « sèment la panique dans les quartiers indigènes » ou bien la « race jaune fanatique »). La seconde guerre mondiale étant à peine terminée dans le tome 1, tous les Alliés le sont encore (français, états-uniens et soviétiques). La guerre froide se déclenchant rapidement, les gentils soviétiques ont disparu du tome 2, où les combats ne sont plus menés que par les franco-états-uniens. Le contraste avec Les Pionniers de l'Espérance est net.

Les dessins (deux dessinateurs différents, pour les deux tomes) sont splendides. La peinture de la guerre est saisissante, souvent brutale. Les deux tomes sont pleins de magnifiques morceaux de bravoure, comme la panique dans le métro lors de l'évasion des prisonniers extra-terrestres. Il y a aussi une étonnante description, dans le tome 2, des affrontements entre partisans de la poursuite de la lutte et ceux de la capitulation, écho de juin 1940. Ils culminent dans une scène de conflit armé, sur une base militaire française entre ceux qui veulent rejoindre les États-Unis toujours en guerre et les capitulards.

En tout cas, l'auteur a du souffle et l'apocalypse du tome 2, lorsque les extra-terrestres utilisent leur nouvelle arme, n'a rien à envier à celle du récent film « 2012 ».

L'article seul

Tout le monde parle de Google DNS...

Première rédaction de cet article le 4 décembre 2009

Dernière mise à jour le 8 décembre 2009

Alors, je vais en faire autant. Après Google Mail, Google Docs, Google Talk, Google Wave, Google DNS est la dernière vedette de la blogosphère, en attendant Google Power (pour distribuer l'électricité) et Google Airlines (gratuit, évidemment, pour battre les compagnies low cost).

Google

DNS est un résolveur DNS ouvert, accessible à tous gratuitement. On

peut l'utiliser à la place des résolveurs fournis par le service

informatique du réseau local, ou par le

FAI. Les instructions pour cela sont

disponibles chez Google (en gros, sur Unix, il

suffit d'éditer son /etc/resolv.conf).

L'adresse à

indiquer, 8.8.8.8, sera certainement dans très

peu de temps une des plus connues de

l'Internet. C'était une idée marketing géniale

que d'utiliser une adresse simple à mémoriser (avec son alternative,

8.8.4.4, et ses équivalents IPv6, moins sexys, 2001:4860:4860::8888 et 2001:4860:4860::8844) même s'il n'est pas sûr que faire de

l'anycast sur cette plage

normalement allouée à Level 3 soit parfaitement

conforme aux règles de l'ARIN. Mais ne

chipotons pas.

Quel intérêt y a t-il à utiliser un résolveur DNS distinct du résolveur habituel qu'on trouve sur n'importe quel réseau ? La seule raison valable, à mon avis, est le cas où ledit résolveur soit inexistant ou très lent (cela arrive avec certains FAI).

Mais Google met en avant d'autres raisons. En résumant : vitesse, sécurité et honnêteté. Commençons par la fin : contrairement à ses trois concurrents plus anciens (dont le plus connu, en raison de leur marketing agressif, est OpenDNS), les résolveurs de Google ne sont en effet pas des menteurs. Remarquons qu'on est tombés très bas : ne pas mentir devient si rare que c'est désormais cité comme argument commercial.

% dig @8.8.8.8 MX doesnotexist.fr ... ;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 3712

On obtient bien le NXDOMAIN (No Such

Domain), le DNS fonctionne normalement.

Et la vitesse ? A priori, l'essentiel du temps de réponse étant dû à la latence jusqu'au résolveur, Google DNS a peu de chances d'être plus rapide. À l'heure actuelle, Google DNS n'a apparemment pas d'instance en France et le serveur semble à Francfort. Mais mesurons, ne devinons pas. En utilisant qtest, voyons, pour une machine française, trois résolveurs de son réseau local, les deux résolveurs d'OpenDNS et les deux de Google DNS :

% qtest -n3 "A a.gtld-servers.net" 127.0.0.1 192.134.7.248 192.134.4.162 208.67.222.222 208.67.220.220 8.8.8.8 8.8.4.4 0 127.0.0.1/127.0.0.1 0 192.134.4.162/192.134.4.162 0 192.134.7.248/192.134.7.248

Les résolveurs locaux gagnent nettement, comme prévu. Et si on compare les trois services de résolveur extérieurs :

% qtest -n3 "A a.gtld-servers.net" 208.67.222.222 208.67.220.220 8.8.8.8 8.8.4.4 156.154.70.1 156.154.71.1 11 8.8.4.4/8.8.4.4 11 8.8.8.8/8.8.8.8 17 208.67.220.220/208.67.220.220

Google l'emporte sur OpenDNS, non seulement en honnêteté mais aussi en vitesse. Il n'y a donc vraiment aucune raison pratique d'utiliser OpenDNS. (Il y a d'autres mesures sérieuses, avec le même résultat, par exemple Google DNS vs OpenDNS: Google Rocks for International Users ou Divers Resolver DNS Services. Un autre outil de mesure, certes écrit par Google mais dont le source est disponible, si vous n'avez pas confiance, est l'excellent Namebench. Voyez aussi Domain Name Speed Benchmark (ce dernier étant spécifique à Windows).

Et la sécurité ? Google promet que ses résolveurs mettent en œuvre toutes les bonnes pratiques actuelles, ce qui est la moindre des choses. La seule stratégie qui aurait été différenciatrice aurait été de faire la validation DNSSEC mais Google DNS ne le fait pas. Par rapport aux résolveurs locaux utilisant les logiciels libres actuels, à jour, comme Unbound ou BIND, Google DNS n'a qu'un avantage, l'utilisation de la variation de la casse, un hack amusant mais marginal.

Parlant de sécurité, notons un petit problème : il n'y a aucune authentification entre le client sur son poste de travail et Google DNS. Rien ne garantit qu'on parle bien aux machines de Google. D'habitude, cette sécurisation du dernier kilomètre n'était pas un problème car le résolveur DNS était proche : sur le même réseau local ou en tout cas sur le même FAI. Avec Google DNS, cela cesse d'être vrai et on pourrait imaginer de nombreux détournements possibles, par attaque sur le système de routage. Ces attaques pourraient être faites par un intermédiaire, ou bien par un FAI malhonnête, peu soucieux de voir ses clients partir chez Google. Pour s'en protéger, il existe plusieurs solutions techniques mais aucune ne semble réaliste. Les seules solutions DNS (j'exclus IPsec et compagnie) possibles sont TSIG (RFC 8945), qui repose sur un secret partagé, et est donc inutilisable pour un service public comme Google DNS, et SIG(0) (RFC 2931), que personne n'a jamais déployé). Dans les deux cas, je ne crois pas qu'aucun stub resolver existant (par exemple la GNU libc) ne le gère, ce qui les rend complètement irréalistes et explique pourquoi Google n'offre pas ce service de sécurité.

Bref, il n'y a de raisons d'utiliser un service de résolveurs externe que si le « sien » est dramatiquement défaillant. Mais, dans ce cas, quelles sont les conséquences ? D'abord, il y a un problème spécifique à Google : l'existence d'une offre très vaste couvrant à peu près tout les services Internet. Si malhonnête que soit OpenDNS, quoi qu'ils fassent des données recueillies sur les utilisateurs, le fait qu'ils ne gèrent qu'un unique service limite les corréalations qu'ils peuvent établir et donc le mal qu'ils peuvent faire.

Au contraire, Google, ayant une offre complète, peut établir des relations, mettre en connexion des données, et représente donc un danger potentiel plus important. Externaliser son courrier à Gmail (ou son DNS à Google DNS), est une chose. Externaliser tous ses services en est une autre. Cela revient à avoir la même entreprise qui serait à la fois votre banque, votre médecin, votre épicier et votre garagiste...

Comment Google peut-il exploiter Google DNS, service gratuit ? Ici, je spécule, je n'ai pas d'informations précises. Google peut gagner de l'argent :

- en exploitant l'information recueillie pour améliorer le moteur de recherche,

- en vendant cette information (les noms les plus populaires,

par exemple, une information qui intéressera les

domainers, surtout si la

réponse est

NXDOMAIN, indiquant que le domaine est libre), - en hébergeant, dans le futur (ce service n'existe pas aujourd'hui), moyennant finances, des serveurs faisant autorité, qui profiteront de la proximité du résolveur pour de meilleures performances. Google, futur hébergeur de TLD ?

- Reconstituer la totalité d'un TLD, même lorsque celui-ci ne publie pas cette information, en comptant les noms dans les requêtes et les réponses obtenues.

- Ou, tout simplement, s'assurer que l'Internet fonctionne bien, pour que les clients puissent aller voir les autres services de Google (chez certains FAI, les résolveurs DNS marchent mal, ce qui gêne sans doute Google dans son cœur de métier).

L'article seul

Exposé DNSSEC à JRES

Première rédaction de cet article le 4 décembre 2009

Le 4 décembre, à Nantes, j'ai eu le plaisir de faire un exposé lors des JRES sur le sujet « Sécurité du DNS et DNSSEC ».

Voici les documents produits à cette occasion :

- L'article, en format PDF ou son original en format OpenOffice.

- Les transparents en PDF. Et leur source en format OpenOffice. Il s'agit d'une version réduite et mise à jour de ceux que j'avais présentés à SARSSI.

L'article est sous GFDL (JRES n'ajoute pas de contraintes). Pour les transparents, leur licence est dans l'avant-dernier (transparents issus d'un projet collectif et ayant eu une longue histoire).

PS : l'exemple NSEC est faux (merci à Rani Zaidi) car

ftp.nic.example n'est pas entre

ns2 et www.

L'article seul

L'OARC, un exemple d'ISAC

Première rédaction de cet article le 3 décembre 2009

Si vous aimez les acronymes de quatre lettres, en voici un dont je viens d'apprendre l'existence alors qu'il n'est même pas dans Wikipédia : ISAC pour Information Sharing and Analysis Center. L'OARC est un exemple d'ISAC, pour le DNS.

Ce terme générique d'ISAC recouvre toutes les organisations qui font du partage de données et d'expériences, en général dans les secteurs d'activité considérés comme critiques (devant fonctionner sans panne). Quelques exemples :

- IT-ISAC, pour l'informatique, plutôt tendance grosses entreprises sérieuses (leur site Web ne me convainc pas),

- Multi-State Information Sharing and Analysis Center, pour l'informatique aussi,

- Financial Services ISAC,

- Une ISAC pour le transport terrestre.

Donc, l'OARC (DNS Operations Analysis and Research Center) est une ISAC. Dire que j'ai été élu au CA sans savoir cela.

Par contre, je sais ce que fais l'OARC : recevoir des informations de ses membres et leur rendre accessible ces informations. En pratique, le gros du travail aujourd'hui est de gérer les fichiers pcap envoyés par des opérateurs de serveurs de noms et de les analyser. Cela peut mener à la publication de rapports comme celui sur les conséquences de l'augmentation de taille de la racine. Il y a aussi de très intéressantes réunions (la prochaine est à Prague en mai 2010) et des outils très pratiques.

L'article seul

Le rejet des règles de sécurité peut être raisonnable

Première rédaction de cet article le 2 décembre 2009

Si les utilisateurs s'obstinent à violer les règles de sécurité que les spécialistes de sécurité leur imposent, est-ce parce qu'ils sont bêtes et obstinés ? Ou bien parce qu'il font un calcul plus raisonnable qu'on ne pourrait le penser ? Un économiste tente de répondre à la question.

Cormac Herley, dans son article « So Long, And No Thanks for the Externalities: The Rational Rejection of Security Advice by Users » étudie le comportement des utilisateurs, lors de questions de sécurité informatique, à la lumière de calculs économiques rationnels. Excellent article, très provoquant. Sa thèse est que l'insistance des responsables de sécurité informatique, ou des informaticiens, à exiger des utilisateurs qu'ils appliquent des règles de sécurité contraignantes est non seulement sans espoir (ce que tout informaticien a déjà pu constater) mais également inappropriée. Les mesures de sécurité coûtent cher et il n'y a quasiment jamais d'analyse coût/bénéfice de celles-ci. On demande aux utilisateurs de passer du temps, donc de l'argent, pour résoudre des problèmes qui ne se posent finalement que rarement.

Un des meilleurs exemples de Cormac Herley concerne les certificats X.509. Lorsqu'une alerte de sécurité survient, il s'agit dans la quasi-totalité des cas d'une fausse alerte (certificat signé par une CA qui n'est pas dans le magasin, magasin qui est rempli assez arbitrairement, ou bien certificat expiré). Les vraies attaques sont très rares. Une analyse coût/bénéfice rationnelle comparerait le produit de cette probabilité d'attaque par le coût d'une attaque réussie, avec le coût des mesures de sécurité (ne pas pouvoir accomplir la tâche souhaitée). Et cette analyse dirait probablement que l'utilisateur qui s'obstine à passer outre l'avertissement et le parcours du combattant qu'impose Firefox 3 pour ignorer l'alarme, cet utilisateur est raisonnable.

Même chose avec l'analyse des URL dans le navigateur pour tenter de détecter une tentative de hameçonnage. Même si cette analyse ne prend que dix secondes par utilisateur, multipliée par le nombre d'utilisateurs et leur salaire horaire, cette vérification coûterait plus cher que le hameçonnage (l'article comprend un calcul détaillé, dans le cas des États-Unis). C'est bien la raison pour laquelle toutes les études sur le hameçonnage montrent qu'il n'y a pas d'utilisation de noms de domaines « confondables » (contrairement à ce qu'on lit souvent pour s'opposer aux noms de domaine en Unicode).

Je ne dis pas que je suis d'accord avec l'auteur en tout. Il oublie de prendre en compte les effets rebonds (certaines attaques sont très rares mais, si on baisse la garde en pensant que les précautions coûtent trop cher, le nombre d'attaques va augmenter). Et les utilisateurs ne sont pas forcément rationnels car ils sous-estiment (souvent) ou sur-estiment (plus rarement) certains risques techniques. Mais Cormac Herley a le mérite de poser enfin le problème : dans certains cas (mots de passe par exemple), on n'a presque pas de données sur les attaques réussies par suite d'une trop faible sécurité. Alors, faut-il continuer à prôner aveuglément des mesures de sécurité, sans aucune mesure de leur rentabilité ?

L'article seul

Fin du groupe de travail LTRU

Première rédaction de cet article le 30 novembre 2009

Le groupe de travail LTRU (Language Tag Registry Update) de l'IETF vient d'être dissous, après un long travail, finalement couronné de succès.

À l'IETF, les groupes de travail ne sont pas éternels (à quelques exceptions près). Ils sont créés pour une tâche spécifique, décrite dans leur charte, et sont dissous dès qu'elle est accomplie, pour éviter la création de bureaucraties qui s'auto-entretiennent. C'est ce qui vient d'arriver au groupe de travail LTRU.

LTRU était chargé de mettre à jour le vieux RFC 3066 sur

les étiquettes de langue, ces courts

identificateurs qui permettent d'indiquer la langue d'un document ou

la langue souhaitée par un utilisateur (par exemple

br pour le breton ou

mn-Latn pour le mongol en

alphabet latin). Cela a été fait en deux temps, avec la création du

RFC 4646 en septembre 2006 (ce RFC introduisait

la notion de sous-étiquette, à partir de laquelle on pouvait génerer

les étiquettes de son choix), puis avec celle du RFC 5646 en septembre 2009 (qui intégrait les nouveautés de

ISO 639-3). Les discussions ont été

longues et souvent

acharnées mais le résultat est là.

Une particularité curieuse de LTRU : il fut un des rares groupes de travail de l'IETF à ne jamais avoir de rencontre physique. Ses membres n'ont interagi que par le biais de la liste de diffusion.

Aujourd'hui, il reste de ce groupe la liste (toujours ouverte), le site Web et, bien sûr, les RFC produits...

L'article seul

RFC 5536: Netnews Article Format

Date de publication du RFC : Novembre 2009

Auteur(s) du RFC : K. Murchison (Carnegie Mellon

University), C. Lindsey (University of

Manchester), D. Kohn (FlyDash)

Chemin des normes

Réalisé dans le cadre du groupe de travail IETF usefor

Première rédaction de cet article le 29 novembre 2009

Malgré la concurrence de la messagerie instantanée, du courrier, du Web avec la syndication, Usenet / Netnews, un des plus anciens outils numériques de communication et de distribution d'information continue à vivre. Plus ancien que l'Internet sur beaucoup de sites (Usenet était souvent distribué via UUCP), ce dinosaure continue à faire la joie et le désespoir de millions d'utilisateurs. Mais ses normes avaient un peu vieilli et pas subi de mise à jour depuis longtemps. C'est heureusement ce qui vient de leur arriver, dans une série de RFC dont les premiers publiés sont le RFC 5537 et notre RFC 5536, qui normalise le format des messages. Ces documents ont pris plus de huit ans à être élaborés et approuvés.

Notre RFC 5536 est le successeur du célèbre RFC 1036, publié en décembre 1987, et qui spécifiait avant lui le format des messages (comme ce que fait le RFC 5322 pour le courrier). Depuis des années, les mises en œuvres existantes de Usenet utilisaient un sur-ensemble du RFC 1036, sur-ensemble qui vient d'être normalisé. (Avant cela, ces améliorations étaient contenues dans un document informel, « Son of RFC 1036 », qui a finalement été publié en RFC 1849.)

Les news comprennent plusieurs parties : le protocole de transport des messages, aujourd'hui essentiellement NNTP (RFC 3977), le format des messages (notre RFC 5536) et des conventions plus ou moins formelles entre les sites qui s'envoient des messages NetNews, ces sites formant le réseau Usenet (ou des réseaux privés).

Que contient concrètement notre RFC ? La section résume les concepts de base. « NetNews » est composé d'un ensemble de protocoles pour stocker, transmettre et lire des articles, organisés en groupes (newsgroups). Ces articles sont typiquement distribués au sein d'Usenet par un algorithme d'inondation. Pour retrouver facilement un article, et déterminer s'il est déjà présent localement, le serveur Usenet utilise un Message ID (section 3.1.3) qui est présent dans chaque article, et est unique. Le format NetNews est très proche de celui du courrier, tel que décrit dans les RFC 5322 et RFC 2045. La définition de la syntaxe d'un article (section 1.4) emprunte également beaucoup au RFC 5322 (voir annexe C, qui développe les différences entre les deux formats ; notre RFC 5536 a une syntaxe plus stricte).

La section 2 décrit en détail ce format, en partant du RFC 5322, mais en ajoutant des restrictions (section 2.2). L'internationalisation, comme pour le courrier, est assurée par MIME (section 2.3) et notamment les RFC 2049 et RFC 2231 (voir aussi la section 4).

Une fois les principes de base du format posés dans la section 2,

la section suivante décrit chaque en-tête possible. Certains sont

obligatoires dans tout article (section 3.1) comme

Date: (section 3.1.1) ou

From: (3.1.2). Est également obligatoire

Message-ID: (section 3.1.3) qui est un

identifiant unique de l'article, sur lequel les serveurs se basent

pour mettre en œuvre l'algorithme d'inondation. Les

identificateurs d'articles

sont transmis à tous les serveurs voisins, ceux-ci pouvant alors dire

s'ils acceptent ou refusent (car ils ont déjà un article de même

Message-ID:). (Le Message-ID: sert également aux recherches d'un article, par exemple, via GoogleGroups.)

Dans les en-têtes obligatoires, on trouve également

Newsgroups: (section 3.1.4) qui donne la liste des groupes dans

lequel l'article a été envoyé et Path: (3.1.5),

qui est la séquence des serveurs par lesquels est passé l'article,

séparés par des !. Cet en-tête vise à empêcher

les boucles dans l'algorithme d'inondation : même si la détection d'un

Message-ID: connu ne marche pas, le fait que le

serveur apercevra son nom dans le path: lui

indiquera qu'il doit rejeter l'article.

L'ancienneté des NetNews fait que beaucoup de points de la norme

s'expliquent par des raisons historiques. Ainsi, le fait de mettre le

nom de l'expéditeur au début du Path: et la ressemblance d'un

Path: avec une adresse

UUCP avec route explicite ne sont pas un

hasard. Dans les réseaux UUCP, le Path: pouvait

être utilisé comme adresse de courrier, pour écrire à l'expéditeur

(cet usage s'est perdu et notre RFC recommande de mettre

not-for-mail comme adresse d'expéditeur).

Bien sûr, il y a aussi des en-têtes facultatifs, décrits dans la

section 3.2 : c'est le cas par exemple de

Archive: (section 3.2.2) qui indique si

l'expéditeur veut que son message puisse être archivé

(Google permet de chercher dans tous les

articles échangés sur Usenet depuis

1981).

Expires: (section 3.2.5) sert à indiquer au

bout de combien de temps l'article peut être supprimé d'un serveur qui

veut faire de la place (en l'absence de cet en-tête, le serveur décide

seul de la date d'expiration).

Et il y a bien d'autres en-têtes possibles dans cette section 3.2.

Quelle est la sécurité offerte par Usenet ? Nulle, rappelle la section 5. Les articles ne sont pas confidentiels et leur intégrité n'est pas garantie.

La liste complète des changements depuis le RFC 1036

apparait en annexe B. MIME est désormais

formellement reconnu (la plupart des logiciels le géraient depuis

longtemps mais il n'existait pas à l'époque du RFC 1036). Certains en-têtes largement acceptés par les logiciels

deviennent officiels, comme Archive:. Autrement, les changements sont surtout du toilettage

de syntaxe.

Voici, tel qu'il passe sur le réseau (affiché dans un logiciel de lecture, cela peut évidemment être très différent) un article à ce format :

Path: news.free.fr!xref-2.proxad.net!spooler1c-1.proxad.net!cleanfeed2-a.proxad.net!nnrp3-2.free.fr!not-for-mail From: Stephane Acounis <panews@free.fr> Subject: =?iso-8859-1?b?wA==?= donner: Sun(s) SS20 sur Nantes Date: Mon, 09 Jun 2008 19:24:17 +0200 User-Agent: Pan/0.14.2 (This is not a psychotic episode. It's a cleansing moment of clarity.) Message-Id: <pan.2008.06.09.17.24.16.590396@free.fr> Newsgroups: fr.comp.ordinosaures MIME-Version: 1.0 Content-Type: text/plain; charset=ISO-8859-15 Content-Transfer-Encoding: 8bit Bonsoir, J'ai deux stations Sun SS20, une bi-pro (SM75), l'autre mono-pro (SM75), à donner sur Nantes (ou Nançay mercredi/jeudi ou Brest vendredi). 256Mo de mémoire vive, disque 9Go, carte vidéo. Je doit avoir des claviers, des câbles divers, des cartes SBus en plus. ...

Notez l'en-tête Subject: encodé selon le RFC 2047.

NetNews est mis en œuvre dans de nombreux logiciels aujourd'hui, souvent dans les logiciels de courrier, vu la ressemblance des formats. C'est ainsi que le célèbre MUA Thunderbird est également un bon lecteur de News.

L'article seul

RFC 5537: Netnews Architecture and Protocols

Date de publication du RFC : Novembre 2009

Auteur(s) du RFC : R. Allbery (Stanford)

Chemin des normes

Réalisé dans le cadre du groupe de travail IETF usefor

Première rédaction de cet article le 29 novembre 2009

L'antique RFC 1036 qui, pendant les vingt dernières années, était la seule norme gouvernant le système de news, vient d'être remplacé par une série de RFC dont celui qui fait l'objet de cet article, le RFC 5537 qui décrit l'architecture générale des news.

Les news (ou Netnews, dit le RFC) sont un extraordinaire système de distribution de messages, organisés en groupes de discussion (newsgroups). Chacun de ces groupes peut être un vecteur d'annonces ou bien un forum de discussion, où la vigueur de ces discussions sont une caractéristique fréquente des news. Les news existaient avant que l'Internet ne se répande et, jusqu'à très récemment, était souvent distribuées avec des protocoles non-TCP/IP tel qu'UUCP. Mille fois, la fin des news a été annoncée, au profit de gadgets récents accessibles via le Web et à chaque fois, elles ont continué à inonder les serveurs et à passionner des dizaines de milliers de participants. À l'époque où n'importe quel système de communication via le Web fait immédaitement l'objet de l'attention des médias et des experts, les news reste un outil « invisible » (en tout cas invisible aux chefs, aux experts, aux ministres et aux journalistes), ce qui fait une bonne partie de leur charme.

Maintenant, place à la technique. Comment les news

fonctionnent-elles (section 1 de notre RFC) ? Les serveurs de news s'échangent des articles,

dans un format normalisé. Les articles sont regroupés en groupes comme

fr.reseaux.internet.hebergement ou soc.culture.belgium. Les

groupes qui partagent un préfixe commun comme fr

forment une hiérarchie. Chaque

serveur transmet ses articles à ses voisins qui, à leur tour, le

transmettent à leurs voisins, un protocole dit

d'inondation (il existe d'autres protocoles fondés sur le bavardage de proche en proche dans l'Internet). Un ensemble de serveurs ainsi

reliés est un réseau et le principal se nomme

Usenet (il existe aussi des réseaux privés,

bien plus petits). Lorsque les gens disent qu'ils lisent les news

ils font en général allusion à celles d'Usenet.

Les deux principaux RFC de la nouvelle série, celle qui remplace le RFC 1036, sont le RFC 5536, qui normalise le format des messages, un format très inspiré de celui du courrier électronique, et notre RFC 5537 qui décrit le cadre général. L'annexe A est consacrée aux changements depuis le RFC 1036. Le développement de cette nouvelle série de RFC a finalement pris près de dix ans. (Une documentation du premier effort se trouve dans le RFC 1849, « Son of RFC 1036 ».)

Parmi les serveurs de news, la section 1.2 fait la distinction entre :

- injecting agent le premier serveur qui reçoit un article, article à qui il manquera peut-être quelques caractéristiques pour être tout à fait conforme à la norme,

- relaying agent un serveur qui recevra et transmettra un article, typiquement sans le modifier,

- serving agent, un serveur qui permettra la lecture par les clients finaux,

- user agent, le logiciel qui tourne sur le bureau de l'utilisateur final, lui-même séparé en posting agent qui permet d'écrire et reading agent qui permet de lire,

- et les passerelles, qui connectent le monde des news à d'autres systèmes, comme le courrier électronique ou le Web

mais, en pratique, beaucoup de logiciels assurent plusieurs fonctions à la fois. Par exemple, INN est injecting agent, relaying agent et serving agent.

Les devoirs des différents logiciels sont résumés dans la section 3. Il y a des grands principes (section 3.1), comme le Principe de Robustesse « Soyez restrictif dans ce que vous envoyez et ouvert pour ce que vous recevez » ou bien comme le principe d'Hippocrate, « Avant tout, ne pas nuire », c'est-à-dire que, en cas de doute, le logiciel doit s'abstenir d'intervenir. D'autant plus que le RFC rappelle que tous les lecteurs doivent voir le même article, ce qui interdit les modifications qui ne soient pas purement techniques.

Et il y a des règles plus pratiques. Par exemple, la section 3.2

est consacrée au champ Path: des en-têtes. Il

sert à indiquer le chemin parcouru par le message entre les

relaying agent et donc à éviter les boucles. Tout

serveur doit donc indiquer son identité dans ce champ (section 3.1.5

du RFC 5536, l'identité est en général le

nom de domaine du serveur). Les sections 3.2.1

et 3.2.2 détaillent le processus de formation du champ

Path:, bien plus riche que dans le RFC 1036. Un Path: peut être aussi complexe

que :

Path: foo.isp.example!.SEEN.isp.example!!foo-news

!.MISMATCH.2001:DB:0:0:8:800:200C:417A!bar.isp.example

!!old.site.example!barbaz!!baz.isp.example

!.POSTED.dialup123.baz.isp.example!not-for-mail

qui utilise la plupart des possibilités comme celle de noter que la

machine 2001:DB::8:800:200C:417A n'avait

peut-être pas le droit de se prétendre

bar.isp.example.

Tout aussi important que Path: qui permet

d'éviter les boucles et de détecter les problèmes, par exemple les

injections de spam, est l'en-tête

Message-ID: (section 3.1.3 du RFC 5536) qui sert à assurer l'unicité des articles et à garantir que

l'algorithme d'inondation se termine : un serveur refuse les articles

qu'il a déjà. Pour s'en souvenir, il doit donc stocker les

Message-ID: dans une base de données, souvent

nommée history (section 3.3).

La section 3.4 se penche ensuite sur le cas des posting

agents, le logiciel avec lequel l'utilisateur va interagir

pour écrire sur les news. Parmi leurs nombreuses tâches figure

celles liées aux réponses à des messages existants (sections 3.4.3 et

3.4.4). Le logiciel doit

notamment construire un champ References: qui

citera le Message-ID: du message auquel on répond,

permettant ainsi au lecteur de news de reconstituer les fils de

discussion (même s'il y aura toujours des ignorants pour voler les fils, comme avec le

courrier). Voici la partie de l'en-tête qui montre une réponse au

message

<l_CdnfgkWe7PWyLUnZ2dnUVZ8viWnZ2d@giganews.com> :

Newsgroups: fr.comp.reseaux.ethernet References: <l_CdnfgkWe7PWyLUnZ2dnUVZ8viWnZ2d@giganews.com> Subject: =?iso-8859-1?Q?Re:_Debogage_d'une_panne_r=E9seau?= Message-ID: <49bfceec$0$2734$ba4acef3@news.orange.fr>

Les news ne sont pas seulement une technique mais avant tout un réseau social (même si le mot n'était pas encore à la mode lors de leur création). Certains groupes sont donc modérés et il faut donc aussi spécifier les règles techniques que doivent observer les modérateurs (section 3.9).

Il n'y a pas que les news dans la vie et certains groupes peuvent

intéresser des gens qui ne veulent ou ne peuvent pas accéder aux

news. Le rôle des passerelles est donc de convertir les articles

depuis, ou vers le monde des news. Par exemple, une passerelle peut

traduire les news d'un groupe en HTML et les mettre sur

une page Web (voyez par exemple l'archive de

comp.os.research). Mais les passerelles les plus répandues sont

celles entre les news et le courrier

électronique, permettant aux utilisateurs du courrier

d'écrire sur les news ou bien de recevoir des news par

courrier. Historiquement, les passerelles ont souvent été responsables

de problèmes sur les news, par exemple de boucles sans fin (article

transmis du réseau A au réseau B puis retransmis vers A et ainsi de

suite éternellement) et la section 3.10 normalise donc ce

qu'elles doivent faire et ne pas faire. Les passerelles doivent

notamment conserver le Message-ID:, principale

protection contre les boucles, puisque permettant de voir qu'un

message est déjà passé. La section 3.10.4 donne un exemple complet

pour le cas d'une passerelle bidirectionnelle avec le courrier.

Aujourd'hui, la plupart des news sont transportées par le protocole NNTP, dont le RFC 3977 date d'un peu plus de deux ans. Mais, historiquement, UUCP (RFC 976) avait été très utilisé. La section 2 du RFC détaille les obligations de ces protocoles de transport, notamment le fait de pouvoir faire passer des caractères codés sur 8 bits (permettant ainsi des encodages comme Latin-1). Cette obligation, nécessaire à l'internationalisation a fait l'objet de longues luttes, depuis l'époque où les logiciels devaient encoder les messages écrits en français avec le Quoted-Printable. L'obligation s'applique aussi aux en-têtes des messages et un logiciel de news a donc davantage d'obligations ici qu'un logiciel de messagerie.

Une des particularités des news est que les messages de contrôle

(comme ceux demandant la création ou la suppression d'un groupe) sont

des messages comme les autres, distribués par le même mécanisme

d'inondation. La section 5 normalise ces messages. Le principe de base

est que le message de contrôle se reconnait par la présence d'un

champ Control: (section 3.2.3 du RFC 5536). Dans l'ancien RFC 1036, les messages de contrôle

pouvaient aussi se reconnaitre par un sujet spécial, commençant par

cmsg mais cet usage est désormais officiellement

abandonné.

Il n'y a aucune sécurité dans les news en général. Certains réseaux peuvent ajouter leurs propres mécanismes mais Usenet, par exemple, n'a pas de mécanisme général. Les messages de contrôle peuvent donc facilement être imités, même s'il existe des méthodes non officielles pour les authentifier (section 5.1). Usenet étant un réseau très animé et très peu policé, cette absence de sécurité a donc entrainé souvent des surprises. Le RFC rappelle donc l'importance de tenter de s'assurer de l'authenticité d'un message de contrôle (les méthodes pour cela ne sont pas normalisées mais, par exemple, INN peut vérifier les signatures PGP).

Les messages de contrôle permettent, par exemple, d'annuler un

message, de stopper sa diffusion (section 5.3). Comme on s'en doute,

ce sont parmi les messages les plus souvent usurpés. Le RFC 1036 demandait, dans l'espoir de renforcer la sécurité, que

l'expéditeur (tel qu'indiqué par le champ From:)

soit le même dans le message de contrôle et dans le message

initial. Comme il est trivial d'usurper cette identité, cela ne

faisait que diminuer la traçabilité, en décourageant les

« annulateurs » de s'identifier. Cette règle est donc supprimée par

notre RFC.

Les messages de contrôle liés à la gestion des groupes sont

décrits dans la section 5.2. Par exemple,

newgroup (section 5.2.1) permet de créer un

nouveau groupe. Il ressemble à :

From: "example.* Administrator" <admin@noc.example> Newsgroups: example.admin.info Control: newgroup example.admin.info moderated ...