Ce blog n'a d'autre prétention que de me permettre de mettre à la disposition de tous des petits textes que j'écris. On y parle surtout d'informatique mais d'autres sujets apparaissent parfois.

RFC 1323: TCP Extensions for High Performance

Date de publication du RFC : Mai 1992

Auteur(s) du RFC : Van Jacobson (University of California Berkeley, Lawrence Berkeley Laboratory), Bob Braden (University of Southern California, Information Sciences Institute), Dave Borman (Cray Research)

Chemin des normes

Première rédaction de cet article le 20 décembre 2013

L'algorithme originel de TCP rendait ce protocole de transport trop prudent et n'utilisant pas assez les réseaux, notamment ceux à forte latence. Après quelques essais, ce RFC 1323, publié en 1992, a permis à TCP de fonctionner correctement sur une bien plus grande variété de réseaux, et jusqu'à aujourd'hui. Ce RFC est ancien et a été remplacé depuis par le RFC 7323. Mais certaines discussions n'ont pas été reprises dans le nouveau RFC et ce RFC 1323 représente donc toujours une lecture indispensable pour les fans de TCP ou tout simplement pour ceux qui veulent comprendre en détail ce protocole.

Avant ce RFC 1323, TCP (normalisé dans le RFC 793 en 1981) se comportait très bien sur les réseaux locaux, ainsi que sur les réseaux distants à faible débit, comme ce qu'on avait sur un modem. Mais il était beaucoup moins satisfaisant sur les réseaux à forte latence et forte capacité, les réseaux à fort BDP où BDP signifie Bandwitdh-Delay Product. Si la capacité est faible ou la latence faible, pas de problèmes. Si leur produit dépasse une certaine valeur, TCP n'était pas capable de remplir la fenêtre et ses performances restaient en deça du maximum théorique du réseau.

La section 1 décrit ce problème. TCP avait été conçu (et avec succès) pour tourner sur des réseaux très disparates, et pour s'adapter automatiquement à leurs caractéristiques (taux de perte, latence, taux de duplication...) À l'époque du RFC 1323, TCP tournait en production sur des réseaux dont les capacités allaient de 100 b/s à 10 Mb/s et cette plage s'est plutôt élargie depuis. La transmission par fibre optique venait juste d'apparaître, poussant à explorer le comportement de TCP à de plus grands débits. Existe-t-il une limite au débit de TCP, au-delà de laquelle il ne servirait à rien d'accélérer encore les réseaux ? La question n'a pas de réponse simple.

La caractéristique importante du réseau n'est en effet pas la capacité mais le produit de la capacité et de la latence, le BDP cité plus haut. C'est cette caractéristique qui indique la taille du tuyau que TCP doit remplir, la capacité étant le « diamètre » du tuyau et la latence sa « longueur ». Si la capacité croît beaucoup, au rythme des progrès techniques, la latence est bloquée par la finitude de la vitesse de la lumière et la seule façon de l'améliorer est de raccourcir les câbles. Donc, un gros BDP oblige TCP à avoir davantage de données « en transit », envoyées, mais n'ayant pas encore fait l'objet d'un accusé de réception, ce qui implique des tampons d'entrée/sortie de grande taille mais qui implique aussi la possibilité de garder trace de grands nombres (par exemple le nombre d'octets en transit), donc d'avoir des compteurs de taille suffisante. Ces liaisons Internet avec un fort BDP sont parfois surnommées les « éléphants » de l'anglais LFN (Long Fat Network).

Un exemple typique d'éléphant est une liaison satellite, avec sa capacité souvent respectable mais sa latence terrible, due à la nécessite d'un aller-retour avec l'orbite géostationnaire. À l'époque de notre RFC, le BDP de ces liaisons était d'environ 1 Mbit soit 100 segments TCP de 1 200 octets chacun. Si une mise en œuvre de TCP se limitait à 50 segments envoyés avant de recevoir un accusé de réception, elle n'utiliserait que la moitié de la capacité disponible. Et les liaisons terrestres peuvent être des éléphants aussi. Un lien transcontinental aux États-Unis a une latence de 30 ms, ce qui, à 45 Mb/s, fait également un BDP de 1 Mbit.

Qu'est-ce qui empêchait TCP de tirer profit de ces éléphants ? Trois points :

- La taille de la fenêtre n'est stockée par défaut que sur 16 bits, ne permettant pas de fenêtre plus grande que 65 535 octets. Ce problème est résolu par notre RFC 1323 avec l'introduction du window scaling.

- TCP n'avait pas une connaissance assez précise du RTT, valeur pourtant essentielle au calcul du délai d'attente maximum avant la réémission d'un segment pour lequel il n'y a pas eu d'accusé de réception. Notre RFC 1323 s'attaque au problème avec une nouvelle option TCP permettant d'estampiller temporellement un segment.

- La récupération était trop longue en cas de perte de paquets. Les premiers TCP, dès qu'un paquet était perdu, attendaient de vider complètement le pipeline, puis repartaient de zéro, comme pour une connexion TCP neuve. En 1990, l'algorithme de TCP avait été modifié pour permettre un redémarrage plus rapide, tant qu'on ne perdait qu'un seul paquet par fenêtre TCP. Mais, avec des fenêtres plus grandes, cette probabilité de perte augmente. Les accusés de réception de TCP étant cumulatifs, une perte de paquet survenant au début de la fenêtre peut faire tout perdre. La solution a été une option d'accusés de réception sélectifs (SACK pour Selective ACKnowledgment). Contrairement aux deux points précédents, celui-ci n'a pas été traité dans ce RFC 1323 mais dans un RFC ultérieur, le RFC 2018.

Un autre problème à considérer est la fiabilité. Si on utilise TCP, c'est pour avoir certaines garanties : que tous les octets émis seront reçus, dans le même ordre, etc. Est-ce que le passage à de plus hautes performances menace ces garanties ? Par exemple, avec des fenêtres plus grandes, la probabilité qu'un paquet ancien, appartenant à une précédente connexion, lorsqu'il finit par arriver, tombe dans la fenêtre courante, cette probabilité est plus élevée. Dans ces conditions, les données seraient corrompues. La principale protection de TCP contre cet accident est la notion de MSL (Maximum Segment Lifetime), le temps qu'un segment peut traîner sur l'Internet. Il ne faut pas réutiliser des numéros de séquence avant qu'une durée supérieure ou égale à la MSL se soit écoulée. Ce numéro ne faisant que 32 bits, cela peut être délicat, surtout aux débits élevés (même sans fenêtres agrandies). La MSL est généralement prise à deux minutes or, à seulement 1 Gb/s, les numéros de séquence ne durent que dix-sept secondes. Or, aucun mécanisme sur l'Internet ne garantit le respect de la MSL. Un vieux paquet ne sera pas jeté. D'où l'utilisation par notre RFC 1323 de la nouvelle option Timestamps pour détecter les segments trop anciens et se protéger donc contre la réutilisation des numéros de séquence TCP.

Reste que les solutions proposées dans ce RFC dépendent des options TCP. Pour certains protocoles, par exemple IP, certaines options ont du mal à passer à travers le réseau. TCP semble mieux placé de ce point de vue (il est mentionné à la fin de mon article sur les options IP).

La section 2 de notre RFC présente la première option qui avait été normalisée pour améliorer les performances de TCP sur les liens à fort BDP (Bandwidth-Delay Product), le window scaling. L'idée de base est très simple : 16 bits pour indiquer la taille de la fenêtre, c'est trop peu, on va donc appliquer un facteur (indiqué dans une option TCP) au nombre décrit par ces 16 bits. À noter que, comme les options ne sont envoyées qu'au début de la connexion TCP, le facteur est constant (la fenêtre elle-même étant dynamique).

La nouvelle (à l'époque de ce RFC) option Window Scale comprend trois champs : Type, Longueur et Valeur. Le type vaut 3 et est enregistré dans le registre des options, la longueur est forcément de 3 (trois octets en tout) et la valeur est un octet qui indique de combien de bits on va décaler la taille de la fenêtre. Une valeur de 0 indique pas de décalage, donc un facteur de 1 (une telle valeur n'est pas inutile car elle sert à indiquer au pair TCP qu'on sait gérer le window scaling). Une valeur de 1 indique qu'on double la taille de la fenêtre pour connaître la vraie valeur, etc. Voici un exemple vu par Wireshark :

Transmission Control Protocol, Src Port: 51336 (51336), Dst Port: 4332 (4332), Seq: 0, Len: 0

...

Options: (20 bytes), Maximum segment size, SACK permitted, Timestamps, No-Operation (NOP), Window scale

...

Window scale: 5 (multiply by 32)

Kind: Window Scale (3)

Length: 3

Shift count: 5

Et, quelques paquets plus loin, on voit bien le facteur d'échelle appliqué (32, soit 2^5). Le champ indiquant la longueur de la fenêtre vaut 728 octets mais il faut en fait lire 23 296 octets :

Window size value: 728

[Calculated window size: 23296]

[Window size scaling factor: 32]

(À noter que je parlais aussi de cette option à la fin de l'article

sur le RFC 793.) Sur

Linux, cette option peut s'activer ou se

désactiver avec le paramètre sysctl

net.ipv4.tcp_window_scaling (c'est parfois

nécessaire de la désactiver dans certains réseaux bogués qui bloquent

les paquets TCP contenant des options inconnues d'eux).

Autre option normalisée ici, la meilleure mesure du RTT par l'option Timestamps, en section 3. La mesure du RTT est cruciale pour TCP, pour éviter des accidents comme la congestion brutale décrite dans le RFC 896. Si TCP ne mesure qu'un seul paquet par fenêtre, les résultats seront mauvais pour les grandes fenêtres, par simple problème d'échantillonage (critère de Nyquist).

L'option Timestamps a le type 8, une longueur de

10, et deux champs de quatre octets, l'heure qu'il était au moment de

l'envoi et l'heure lue dans le paquet pour lequel on accuse réception

(cette valeur n'a donc de sens que si le paquet a le bit

ACK). L'« heure » n'est pas forcément celle de

l'horloge au mur (puisque, de toute façon, on n'utilisera que des

différences), l'important est qu'elle avance à peu près au même

rythme. Attention, il n'y a aucune raison qu'on ait le même nombre de

paquets dans les deux sens. On peut voir un pair TCP envoyer deux

paquets et le récepteur ne faire qu'un seul paquet d'accusé de

réception. Dans ce cas, ledit récepteur devra renvoyer le temps du

paquet le plus ancien. Toujours avec

Wireshark, cela donne :

Transmission Control Protocol, Src Port: 4332 (4332), Dst Port: 51336 (51336), Seq: 0, Ack: 1, Len: 0

...

Options: (20 bytes), Maximum segment size, SACK permitted, Timestamps, No-Operation (NOP), Window scale

...

Timestamps: TSval 2830995292, TSecr 27654541

Kind: Timestamp (8)

Length: 10

Timestamp value: 2830995292

Timestamp echo reply: 27654541

Et, dans le paquet suivant de la même direction, les compteurs ont augmenté :

Timestamps: TSval 2830995566, TSecr 27654569

Kind: Timestamp (8)

Length: 10

Timestamp value: 2830995566

Timestamp echo reply: 27654569

Ici, il s'agissait d'une communication entre deux machines

Linux. La génération des estampilles

temporelles dans les options TCP est contrôlée par la variable

sysctl

net.ipv4.tcp_timestamps (documentée, comme les

autres, dans le fichier

Documentation/networking/ip-sysctl.txt des

sources du noyau). Par exemple :

% sysctl net.ipv4.tcp_timestamps net.ipv4.tcp_timestamps = 1

Cela signifie que cette option est activée sur cette machine (0 = désactivée).

La section 4 présente le mécanisme PAWS (Protect Against Wrapped Sequence numbers), qui sert à lutter contre les vieux segments TCP qui arriveraient tard et avec, par malchance, un numéro de séquence qui a été réutilisé depuis et est donc considéré comme valide. Les numéros de séquence étant stockés sur 32 bits seulement, la probabilité d'un tel accident augmente avec la capacité des réseaux. PAWS se sert de la même option Timestamps qui a été présentée plus haut. L'idée est que si un segment TCP arrive avec une estampille temporelle trop ancienne, par rapport à celles reçues récemment, on peut le jeter sans remords. Comme pour tous les usages de l'option Timestamps, il ne nécessite pas de synchronisation d'horloges entre les deux pairs TCP car les comparaisons se font toujours entre les estampilles mises par une même machine.

L'annexe C résume les changements depuis les prédécesseurs, les RFC 1072 et RFC 1185 et ils sont assez profonds. Notamment :

- L'option SACK (Selective ACKnowledgment), trop contestée à cette époque, a été migrée vers un futur RFC (ce fut le RFC 2018).

- Les règles précises d'envoi des estampilles temporelles ont été sérieusement refondues.

- L'ancêtre de l'option Timestamps, les options Echo et Echo reply du RFC 1072 ont été supprimées.

L'article seul

RFC 7091: GOST R 34.10-2012: Digital Signature Algorithm

Date de publication du RFC : Décembre 2013

Auteur(s) du RFC : V. Dolmatov (Cryptocom), A. Degtyarev (Cryptocom)

Pour information

Première rédaction de cet article le 17 décembre 2013

L'algorithme de signature GOST est une norme russe de cryptographie. Son utilisation est obligatoire en Russie pour les services publics. L'ancienne version de cet algorithme de signature, GOST R 34.10-2001, était dans le RFC 5832, que ce nouveau RFC met à jour.

Le caractère très étatique de GOST est rappelé dès la section 1.1 du RFC qui note que l'algorithme a été développé par la FAGCI (ou FAPSI), la NSA russe. Il remplace l'ancien GOST R 34.10-2001 (mais ce RFC ne contient malheureusement pas de description des changements entre les deux versions). GOST est obligatoire en Russie pour les services nationaux (section 2 du RFC).

GOST R 34.10-2012, décrit dans ce RFC, est donc un algorithme de pure signature, ne pouvant pas servir au chiffrement. Reposant sur la cryptographie asymétrique, il est donc sur le même créneau que DSA. Mais, contrairement à lui, il repose sur les courbes elliptiques.

Je vous laisse découvrir ledit algorithme dans le RFC, personnellement, mes compétences en cryptographie sont bien trop faibles pour y comprendre quelque chose. Et le code source ? Il ne semble pas être dans OpenSSL qui a apparemment toujours (version 1.0.1e) l'ancienne version de GOST R 34.10. Pour DNSSEC, le numéro d'algorithme 12 est explicitement marqué pour l'ancienne version (RFC 5933), c'est son successeur, le RFC 9558 qui a vu le passage à GOST R 34.10-2012, avec le numéro DNSSEC 23.

L'article seul

Les places de marché Bitcoin, ça sert à quoi et ça marche comment ?

Première rédaction de cet article le 15 décembre 2013

Il y a plein d'aspects rigolos dans le système Bitcoin et je ne vais pas répéter sur ce blog les très bonnes choses qu'on trouve partout. Cet article se focalise sur un seul aspect, les places de marché. Quel est leur rôle dans le système ? Que font-elles exactement ?

La présentation dans les médias de ces places de marché (bitcoin exchanges dans la langue de Warren Buffett) est souvent trompeuse : elles sont souvent décrites comme un acteur indispensable, nécessaire au fonctionnement du système et, dans ce cas, on en vient forcément à les comparer aux banques traditionnelles, et à se demander si elles sont meilleures ou pires que ces banques et si on a vraiment gagné au change (ah, ah) à remplacer sa banque par une place de marché Bitcoin.

La vérité est que ces places ne sont nullement indispensables. C'est une des beautés de Bitcoin : les intermédiaires ne sont pas indispensables. Vous pouvez parfaitement avoir vos bitcoins dans un ou plusieurs portefeuilles installés sur votre ordinateur et envoyer ou recevoir des bitcoins avec d'autres volontaires, sans passer par une place de marché. Échanger des bitcoins, c'est simplement publier une nouvelle transaction dans la chaîne de transactions publique et cela ne nécessite pas d'intermédiaire entre votre logiciel (comme Electrum ou Multibit) et la chaîne. Les intermédiaires peuvent jouer un rôle utile (j'ai personnellement un compte sur deux de ces places de marché) mais ne sont pas nécessaires. Le rôle d'une de ces places de marché est double : stocker votre argent, qu'il soit en euros ou en bitcoins, et le changer d'euros en bitcoins ou réciproquement.

Le premier rôle est proche de celui d'une banque classique : votre argent n'est pas chez vous, il est dans le cloud. À vous de voir si vous trouvez cela plus sûr ou pas. Des places de marché ont déjà été piratées et les bitcoins volés (les voleurs vont là où est l'argent...) Mais des PC individuels à la maison ont déjà été victimes de logiciels malveillants qui ont volé les bitcoins. Ou de panne ou de destruction.

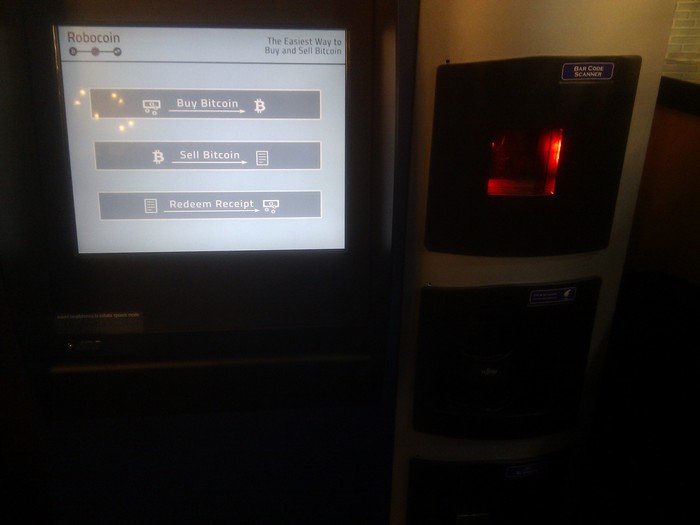

Si on peut se passer de la première fonction, en gardant les bitcoins chez soi, pour la seconde, c'est plus difficile. Bien sûr, rien n'empêche d'échanger des bitcoins contre des euros avec des copains, ou avec des inconnus rencontrés sur BitcoinMeet ou LocalBitcoins. Pour des petites sommes « pour voir », je ne pense pas que cela cause un problème. Au delà, je ne me prononcerai pas sur la légalité de l'opération. En effet, le bitcoin lui-même n'est pas légal ou illégal. Il est « a-légal » dans la mesure où il n'est pas traité par une loi. Son échange entre acteurs économiques ne me semble pas poser de problème (je ne suis pas juriste, attention, prenez mes appréciations avec des pincettes). En revanche, sa conversion en euros (ou le contraire) fait intervenir la monnaie officielle et c'est là que s'exerce le pouvoir de l'État, à des fins d'imposition ou de lutte contre certains trafics. Donc, l'achat ou la vente de bitcoins avec des euros ne peut probablement pas se faire simplement, d'un commun accord. Vous devez passer par une place de marché (ou par un distributeur automatique), et celles-ci sont fortement régulées. (À noter qu'aussi bien les partisans du Bitcoin, pour s'en féliciter, que ses adversaires, pour le déplorer, affirment souvent que le Bitcoin échappe à toute loi et toute régulation. C'est tout à fait faux, au moins quand on l'échange avec la monnaie officielle.)

Donc, quelles sont les places de marché disponibles, et leurs caractéristiques ? Les médias, qui ne font en général rien d'autre que de se recopier les uns les autres, n'en citent quasiment qu'une seule, Mt.Gox. Enregistrée au Japon, ce n'est pourtant pas forcément la solution la plus naturelle pour quelqu'un qui vit en France, comme moi. Il existe pourtant de nombreuses autres places de marché, et je vais citer les deux où j'ai un compte, Bitcoin Central et Kraken. Elles sont entièrement en ligne (pas de guichets physiques). Dans les deux cas, on se crée un compte en ligne mais, au contraire de tant de services sur le Web, on ne peut pas s'en servir tout de suite, un certain nombre de vérifications sont faites. Ces vérifications dépendent de la politique de la place de marché mais aussi des lois et réglements qui s'appliquent à elles. Si le Bitcoin lui-même peut être décrit comme planant dans un espace virtuel, ces places de marché sont, elles, fermement ancrées dans un espace légal national.

Du point de vue de cet ancrage national, Bitcoin Central est français (et doit donc appliquer la loi française), et Kraken états-unien (avec une adresse d'une banque allemande en Grande-Bretagne pour les virements... On peut noter que leur site Web n'est pas excessivement bavard en informations). Les vérifications demandées sont bien plus détaillées pour Bitcoin Central (il faut donner des détails personnels et envoyer un fichier numérisé d'un certain nombre de papiers officiels) et plus longues (il m'a fallu seize jours pour être validé). Il est difficile de comparer avec les conditions de Kraken, car, alors que Bitcoin Central est binaire (on est validé ou on ne l'est pas), Kraken a un système de niveaux (tiers), cinq au total. Pour passer au niveau supérieur, il faut fournir plus d'informations et se prêter à plus de vérifications. Et les actions qu'on peut faire sont limitées en fonction du niveau. Pour ma part, je suis actuellement au niveau Deux (le troisième, puisque cela part de zéro), ce qui me permet de déposer ou retirer 2 000 $ par jour (avec une limite de 10 000 par mois). La validation à ce niveau a pris deux jours mais il est difficile de dire ce qui a été exactement vérifié (je ne pense pas que quelqu'un soit venu voir en bas de l'immeuble si mon nom était bien sur une des boîtes aux lettres).

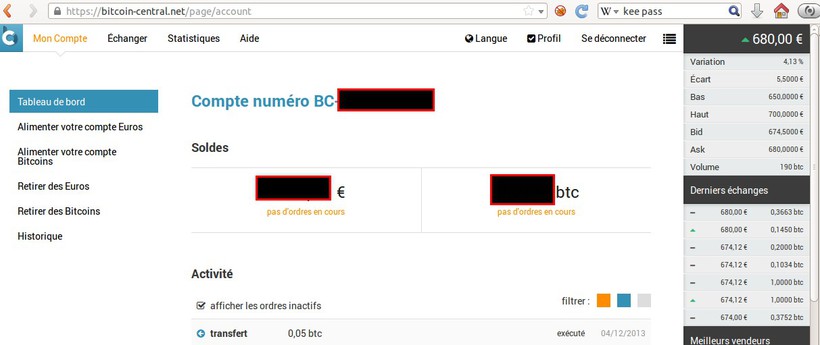

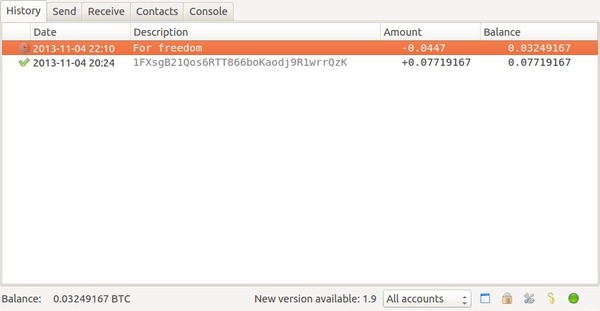

Une fois qu'on est validé, que peut-on faire ? L'interface de

Bitcoin Central est très simple, n'offrant que peu de possibilités, ce

qui est certainement un avantage pour les débutants :

Sans vérifier la documentation, on trouve tout de suite comment déposer des euros ou des bitcoins, changer de l'argent, ou retirer des euros ou des bitcoins. Dans mon cas, j'ai alimenté mon compte Bitcoin Central avec des euros par un simple virement bancaire SEPA vers l'IBAN indiqué. Ensuite, j'ai pu changer ces euros en bitcoins et retirer ensuite des bitcoins, en les envoyant à l'adresse Bitcoin indiquée. On voit donc qu'on peut utiliser une place de marché juste pour le change et ne pas laisser son argent ensuite. (Mais attention, avant de retirer des bitcoins, assurez-vous que le portefeuille de destination est sécurisé, à la fois contre le piratage, et contre la perte accidentelle. Vérifiez la sécurité de la machine qui l'héberge, et les sauvegardes. N'oubliez pas que Bitcoin a une sémantique proche de l'argent liquide : si vous envoyez à une mauvaise adresse, l'argent est perdu. Si votre disque dur vous lâche, même chose.) Un autre piège avec Bitcoin Central (documenté mais, comme je l'ai écrit, je n'avais pas lu la documentation) : pour des raisons de sécurité, des tas de choses sont stockées hors-ligne et ne sont extraites du coffre-fort qu'à certains moments. Vous n'aurez donc pas vos bitcoins tout de suite.

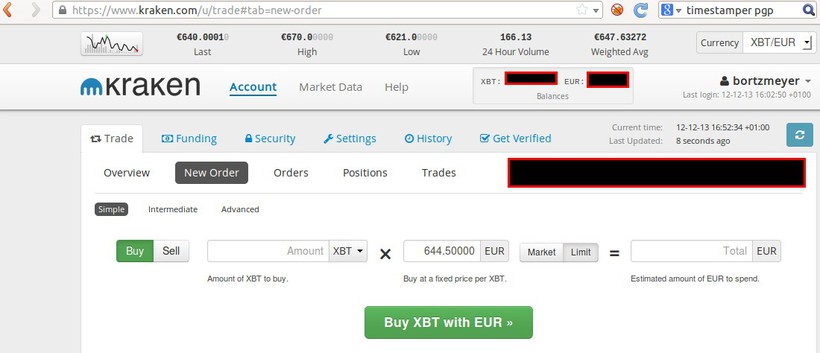

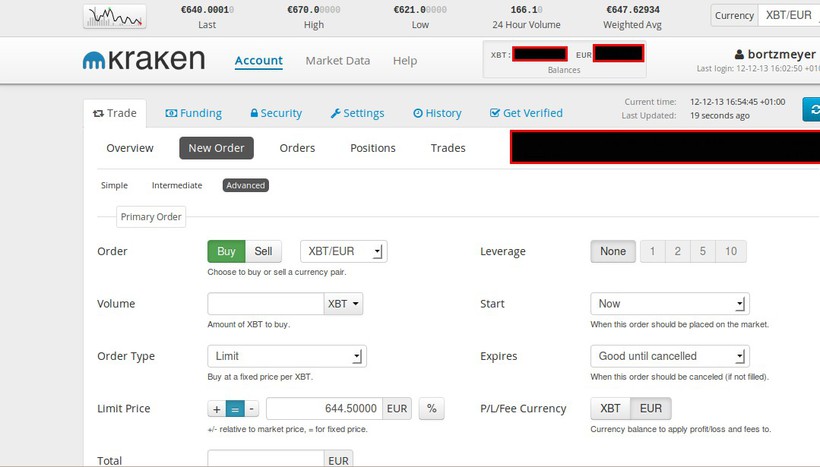

L'interface de Kraken est très différente. Par défaut, pour passer un ordre, vous avez la version simple :

Et il y a une version plus riche :

Beaucoup plus riche qu'avec Bitcoin Central, l'interface est même franchement effrayante pour des débutants qui ne connaissent pas le monde de la finance. On vous y propose de faire plein de choses. Suivez un conseil de bon sens : si vous ne connaissez pas ces instruments financiers, tenez-vous à l'écart et contentez-vous, comme dans le paragraphe précédent, d'échanger des bitcoins contre des euros (toujours avec un virement bancaire pour alimenter le compte originalement). L'interface de Kraken étant riche, consulter la documentation, même pour des tâches simples, est recommandée.

Je ne suis pour l'instant qu'un tout petit utilisateur, expérimentant avec des petites sommes. Je ne peux donc pas encore donner d'affirmation solide sur la meilleure place de marché. Je ne peux notamment rien dire sur la qualité du support utilisateurs chez Kraken, je n'ai pas encore eu à l'utiliser. Mais je note que, pendant la grande panne de Kraken du 12 décembre 2013 (apparemment due à une attaque par déni de service), le community manager n'a donné aucune information sur Twitter. En revanche, chez Bitcoin Central, je peux dire que le support est aimable, assez rapide, et répond en général de manière pertinente. Je le sais car j'ai eu souvent besoin de faire appel à eux, chaque opération nécessitant au moins un appel au support, en raison du nombre de choses qui ne fonctionnaient pas encore (virements qui n'arrivent pas, courrier de demande de confirmation qui ne part pas, etc). Leur logiciel semble encore très jeune. Mais, à chaque fois, ça a fini par marcher donc, si vous devenez client de Bitcoin Central, vous profiterez du débogage fait grâce aux premiers utilisateurs :-)

Sur Kraken, un chose est à noter : on peut enregistrer sa clé publique PGP et les messages de Kraken vers vous sont alors en PGP. Excellente idée et j'aimerai bien que les autres banques suivent ! Deux petits bémols toutefois, le sujet du message est en clair et Kraken le fait très informatif, donc cela diminue l'intérêt de chiffrer. Et Kraken met le texte chiffré directement dans le corps du message au lieu d'utiliser le RFC 3156.

Kraken et Bitcoin Central disposent d'autres mécanismes de sécurité rigolos. Par exemple, l'authentification de base est faite par un mot de passe mais on peut demander des mécanismes plus sûrs (mais aussi plus complexes). Pour l'instant, comme je ne manipule que de petites sommes, j'ai juste activé une option astucieuse de Kraken : celle qui bloque toute modification du compte pendant une période qu'on choisit. Ainsi, même si je me fais piquer mon mot de passe, l'attaquant devra attendre quelques jours avant de changer les paramètres d'authentification, ce qui me permettra de détecter le problème et de donner l'alarme.

Ah, et si vous vous demandez ce que veulent dire les termes financiers mystérieux de l'interface de Kraken, Vincent Archer a fait un excellent travail d'explication, que je copie/colle ici avec mes remerciements. Leverage, en économie, c'est le taux d'endettement. Par extension, c'est l'emprunt pour investissement, lorsqu'on emprunte pour investir dans quelque chose qui rapportera plus que le taux d'intérêt à payer, par opposition à l'emprunt de financement (borrowing), pour financer un achat. Utilisé aussi pour indiquer le taux d'endettement ; quand on te demande le niveau de leverage, c'est que tu veux emprunter une partie du montant pour acheter tes bitcoins. Ce n'est pas une distinction absolue, mais plutôt un usage. On utilise beaucoup en adjectif l'expression leveraged buyout qu'on voit dans le rachat d'entreprise. Elle signifie qu'une partie du rachat de la boite est fait avec un emprunt (et pas en trésorerie ou en échange d'actions).

Margin, c'est la partie de ton achat qui est financée par le prêt.

Et la position, dans la bourse, c'est quand tu dois forcément vendre ou acheter quelque chose, en général parce que tu as acheté ou vendu à découvert (ou en margin, comme on vient de dire). Si tu as choisi un pourcentage d'emprunt, tu te places dans une position d'obligation où tu devras revendre la partie que tu as financée via le prêt. Sinon, c'est juste que tu as fait une opération de change et tu peux tout garder.

Et bien sur, closed signifie dérouler l'obligation de revente... Et réaliser (matérialiser en vrai) le bénéfice ou la perte. Fin des explications financières de Vincent.

Les idées sur le caractère a-légal du bitcoin et sur le fait que c'est l'échange en euros qui l'amène sous les projecteurs de la régulation viennent d'une publication de la Banque de France, Focus n° 10, disponible en ligne.

Merci à Vincent Archer et Laurent Penou pour la relecture, mais je garde le copyright sur toutes les fautes et erreurs de cet article.

L'article seul

Article et exposé JRES sur les attaques par déni de service utilisant le DNS

Première rédaction de cet article le 12 décembre 2013

Le 11 décembre, à Montpellier, lors des Journées RÉSeaux (JRES, le plus important rassemblement francophone d'administrateurs système et réseaux), j'ai parlé des attaques par déni de service utilisant le DNS.

Voici l'article complet, son source. Et puis les diapos et leur source.

La page JRES sur cet exposé est https://conf-ng.jres.org/2013/planning.html#article_37. Avec

le lien « Voir la présentation en VOD », vous pouvez accéder à la

vidéo. Ceci dit, j'ai eu beaucoup de problèmes techniques en

streaming. L'URL

comprend un nom (video.renater.fr) qui a une

adresse IPv6 mais qui ne répond pas en

IPv6. vlcne bascule pas tout de suite en

IPv4. Quand il le fait, la liaison est

mauvaise, on voit des écrans noirs, etc. Peut-être est-ce mieux en

téléchargeant.

L'article seul

Sécurité de DANE

Première rédaction de cet article le 9 décembre 2013

Le système DANE (DNS-Based Authentication of Named Entities) permet d'augmenter la sécurité des échanges chiffrés avec TLS en permettant au gérant du serveur de publier lui-même le certificat qu'il utilise, et en permettant au client de vérifier, par une deuxième voie, le DNS, que le certificat est le bon. L'expérience d'autres technologies de sécurité est que DANE, s'il est effectivement déployé dans le futur, sera attaqué par des méchants compétents et que ses faiblesses seront exploitées. C'est donc une bonne idée, avant ce déploiement massif, de se demander quelle est la sécurité de DANE et quelles attaques sont possibles. Plaçons-nous donc dans la peau de l'attaquant. Alice se connecte au serveur de Bob en TLS (par exemple en HTTPS), et Bob utilise DANE. Que peut faire Mallory pour se faire passer pour Bob sans qu'Alice s'en aperçoive ?

Si vous ne connaissez pas DANE, vous pouvez l'apprendre dans l'excellent dossier thématique de l'AFNIC ou (plus anciens) dans mon article à JRES ou encore dans mon article sur le RFC 6698, qui normalise DANE. Avant DANE, les communications en TLS (RFC 5246) étaient sécurisées par X.509 uniquement. Une grosse faiblesse de X.509 est que n'importe quelle autorité de certification peut émettre un certificat pour n'importe quel nom, même s'il n'est pas son client. On voit ainsi régulièrement des faux certificats émis par des AC malhonnêtes, maladroites ou piratées, par exemple pour intercepter le trafic des services de Google.

Donc, plaçons-nous quelques années dans le futur. DANE est largement déployé, des sites Web accessibles en HTTPS publient les enregistrements DANE (nommés TLSA) dans leurs zones DNS signées avec DNSSEC, Alice veut se connecter au serveur de Bob et Mallory, qui peut détourner le trafic, veut être Homme au Milieu sans que le navigateur Web d'Alice ne donne l'alarme.

D'abord, Mallory, en vrai professionnel, étudie les mises en œuvre de DANE dans les navigateurs. Il y a deux façons très différentes d'utiliser DANE, les utilisations 0 et 1 d'un côté, et les 2 et 3 de l'autre. Lorsque l'enregistrement TLSA contient 0 ou 1 dans le champ « Utilisation du certificat » (Certificate usage), l'authentification DANE se fait en plus de l'authentification X.509 classique (plus exactement PKIX, un profil de X.509 décrit dans le RFC 5280). Avec ces utilisations 0 et 1, Mallory doit casser DNSSSEC et X.509. Lorsque l'enregistrement TLSA contient 2 ou 3, l'authentification DNSSEC se fait à la place de l'authentification X.509 classique.

Quelles utilisations seront adoptées ? Les plus prudents, soucieux de ne pas lâcher la proie pour l'ombre, adopteront sans doute 0 et 1, renforçant la sécurité X.509 par celle de DNSSEC (stratégie « ceinture et bretelles »). Les autres, ou simplement ceux qui ne veulent pas passer par les procédures et coûts des AC X.509, adopteront les utilisations 2 et 3 (stratégie « remplacer les bretelles par des ceintures »). Mais il ne faut pas oublier que les choix de sécurité, dans le cas de HTTPS, sont faits essentiellement par les auteurs de navigateurs, pas par les utilisateurs (que ce soit Alice ou Bob). Il est donc possible que certains navigateurs ne mettent en œuvre DANE que pour les usages 0 et 1, jugeant 2 et 3 trop dangereux.

Donc, Mallory regarde l'enregistrement TLSA de Bob (ici, avec le

site Web https://dane.rd.nic.fr/) :

% dig TLSA _443._tcp.dane.rd.nic.fr ; <<>> DiG 9.9.3-rpz2+rl.13214.22-P2-Ubuntu-1:9.9.3.dfsg.P2-4ubuntu1 <<>> TLSA _443._tcp.dane.rd.nic.fr ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 40804 ;; flags: qr rd ra ad; QUERY: 1, ANSWER: 2, AUTHORITY: 3, ADDITIONAL: 5 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags: do; udp: 4096 ;; QUESTION SECTION: ;_443._tcp.dane.rd.nic.fr. IN TLSA ;; ANSWER SECTION: _443._tcp.dane.rd.nic.fr. 1 IN TLSA 3 0 1 ( C68EBCC998FDA83222CABF2C0228ECC413566E709E5D C5CF25396A8BF4342DD3 ) ... ;; Query time: 117 msec ;; SERVER: 127.0.0.1#53(127.0.0.1) ;; WHEN: Mon Dec 09 10:39:48 CET 2013 ;; MSG SIZE rcvd: 876

OK, il est bien signé (le bit AD pour

Authentic Data). Rappelons en effet que DANE

dépend de DNSSEC. Le RFC 6698 est très clair là-dessus (après de longs

débats à l'IETF) : les enregistrements TLSA non

signés sont ignorés. Une conséquence est que la sécurité de DANE

dépend d'une bonne politique DNSSEC. Par exemple, pour être vraiment

sûre, la validation DNSSEC devrait se faire sur le

poste local d'Alice.

Ici, l'utilisation est 3 (les données dans l'enregistrement TLSA

sont un certificat auto-signé). Quelles sont les attaques possibles

pour Mallory ? Sauf si Mallory connait un moyen de casser

cryptographiquement DNSSEC, la seule solution est de s'attaquer à un

des intermédiaires dans la chaîne DNSSEC, afin de supprimer ou de

remplacer l'enregistrement TLSA. En effet, comme le DNS,

DNSSEC fonctionne selon une logique arborescente : la validation de

www.example.nl dépend de la racine du DNS et du

registre de

.nl. On a déjà vu des registres ou des

bureaux d'enregistrement être piratés, donc

cela n'a rien d'impossible (même si DNSSEC complique sérieusement la tâche de

Mallory). Avec l'utilisation 3, pas besoin d'attaquer une AC ou

de trouver une faille dans le système X.509. Mais est-ce à dire qu'on a simplement remplacé

la confiance dans son AC par la confiance dans son registre de noms de

domaine ? Si

c'était le cas, DANE ne changerait pas grand'chose. Mais il y a une

grosse différence : avec X.509, vous devez faire confiance à

toutes les AC, pas seulement celle que vous avez

choisi et donc vous êtes clients, car toutes peuvent émettre un

certificat pour le site Web de Bob. Avec DNS et DNSSEC, vous

choisissez à qui vous faites confiance.

Et si l'enregistrement TLSA avait l'utilisation 2 ? Dans ce cas non plus, il n'y a pas de validation X.509 depuis le magasin de certificats du navigateur Web, et donc pas la peine de détourner une des AC reconnues des auteurs de navigateurs. Avec un enregistrement TLSA d'utilisation 2, le contenu de l'enregistrement TLSA est le certificat d'une AC (qui n'a pas besoin d'être dans le magasin des navigateurs). On a donc deux possibilités d'attaque : contre le système d'enregistrement de noms de domaine, comme dans le cas de l'utilisation 3 précédemment cité, ou bien une attaque contre cette AC particulière, par exemple en la piratant. Notons encore une fois que, contrairement au X.509 classique, Mallory n'a pas le choix de la cible, elle doit réussir à pirater une AC particulière. Conclusion : si l'AC désignée par l'enregistrement TLSA d'utilisation 2 est gérée par une organisation différente de celle de Bob, on a élargi les possibilités de Mallory.

Et si on a le navigateur paranoïaque hypothétique que je citais, celui qui refuse les utilisations 2 et 3 ? Ce cas n'est pas prévu par le RFC. Le plus logique serait qu'il ignore ces enregistrements (les faire correspondre d'autorité aux utilisations 0 et 1 serait une violation de la norme DANE, avec plein de résultats surprenants). On se trouverait donc ramené au cas d'un navigateur qui n'a pas DANE du tout, ce qui est le cas de la totalité de ceux d'aujourd'hui.

Et avec l'utilisation 1 ? Cette fois, les habitué(es) du X.509 classique se retrouveront en terrain connu. Une valeur 1 dans la champ « Utilisation du certificat » de l'enregistrement TLSA signifie que les données de l'enregistrement contiennent le certificat effectivement utilisé par le site et qu'il faut le valider par les mécanismes X.509 habituels. C'est la sécurité maximale : DNSSEC plus X.509. Mallory doit cette fois pirater une AC (pour faire un autre certificat) et modifier l'enregistrement TLSA. Pirater une AC, même celle utilisée par Bob, ne suffirait plus car le certificat est épinglé par Bob : celui-là et pas un autre.

Reste l'utilisation 0, nombre dont la présence dans le champ Utilisation signifie que l'enregistrement TLSA désigne une AC, celle de Bob. Mallory doit donc pirater le DNS pour le changer ou bien pirater cette AC particulière. Notez que, pour les utilisations 0 et 1, cette analyse dépend du fait que le piratage de l'AC et celui du DNS sont des opérations indépendantes. Si, en piratant l'un, Mallory peut pirater l'autre, la double sécurité ne sera en fait qu'une illusion. Or, certaines AC signent des certificats après juste un échange de courrier électronique, qui peut être détourné si on détourne le DNS.

En conclusion, DANE, comme toute technique de sécurité, n'est pas invulnérable. Un attaquant déterminé, patient et compétent peut en venir à bout. Il est donc nécessaire de faire une analyse de la sécurité et de voir ce qu'on risque.

Un autre article en français avec une analyse détaillée de la sécurité de DANE (avec notamment les risques des attaques par rejeu) est celui de Florian Maury. En anglais, curieusement, je n'ai pas encore trouvé grand'chose, à part bien sûr la section 8 du RFC 6698.

L'article seul

Mes opinions sur le bitcoin

Première rédaction de cet article le 9 décembre 2013

Comme j'ai écrit un article sur le bitcoin (et que ce n'est pas terminé), des gens m'ont demandé ce que j'en pensais. Des questions faciles du genre « ça va monter ? », « c'est légal ? », « c'est de gauche ? » ou encore « je peux m'enrichir avec ? » (C'est bien la première fois qu'on me demande un avis sur une question financière : merci, le bitcoin.)

Alors, quelques paragraphes sur mes opinions sur le

bitcoin. D'abord, ne me demandez surtout pas de

conseil d'investissement, je n'en ai aucune idée. J'ai pour l'instant

peu de bitcoins, mais je vais peut-être en acheter plus car je pense

que c'est rigolo mais je ne suis pas un gourou des finances qui peut

vous aider à vous enrichir (attention : les gourous professionnels

n'en savent pas forcément plus que moi). Je note quand même un avantage du

bitcoin : sa volatilité est bien connue. Elle est typiquement affichée

dès la page d'accueil de la plupart des places de marché (voir par

exemple les statistiques sur Bitcoin Central). On aimerait

pouvoir en dire autant des mirifiques placements en actions que le

commercial de votre banque essaie de vous fourguer à chaque

occasion. (Le bitcoin a certes des tas

d'inconvénients mais une grande partie de l'intérêt que les gens lui

portent est due à la frustration éprouvée avec les banques. Si les

banques veulent diminuer l'intérêt pour le bitcoin, elles peuvent déjà

commencer par améliorer l'information aux clients. Par exemple, la

page d'accueil de l'excellent site http://www.bitcoin.fr/ dit « n'y investissez que le temps et

l'argent que vous pouvez vous permettre de perdre ». Quelle banque a

des avertissements aussi francs ?)

Deuxième chose, je ne sais pas non plus si le bitcoin est l'avenir de la monnaie et va remplacer les vieux systèmes. Et je m'en fiche, je ne suis pas un commercial cherchant à promouvoir le bitcoin. Ce qui m'intéresse dans ce projet, c'est la réouverture des questions fondamentales, qui avaient été bien verrouillées par les banques et les gouvernements. C'est quoi, la monnaie ? Quelles doivent être ses propriétés essentielles ? Qui doit la contrôler ? En suivant quels principes ? Il n'est donc pas exagéré de dire que le bitcoin est à la finance ce que l'Internet est aux télécommunications : la preuve vivante qu'on peut faire autrement que la « seule méthode », que la pensée unique promue par les experts et les gens sérieux. Qu'un expert dise que le bitcoin ne peut pas marcher, pour telle ou telle raison, cela me laisse froid. Les experts en télécommunications de toutes catégories disaient aussi que l'Internet ne pouvait pas marcher.

Est-ce que la future monnaie générale sera le bitcoin ? Peut-être. Et peut-être pas. Peut-être les forces conservatrices l'emporteront. Peut-être aussi que le bitcoin prouvera, à l'usage, des inconvénients vraiment insupportables et qu'une autre monnaie nouvelle lui succédera (il existe déjà des tas de candidats comme le litecoin). Je l'ai dit, c'est pour l'instant l'exploration de nouvelles possibilités qui m'intéresse.

Enfin, il y a des appréciations sur le bitcoin qui ont l'air techniques mais qui sont en fait morales, voire moralisatrices. Par exemple de dire qu'il est une monnaie virtuelle. Il y a très longtemps que c'est le cas de toutes les monnaies. Pas seulement depuis que les milliards s'échangent de manière dématérialisée avec le HFT et entre paradis fiscaux. Pas seulement depuis l'abandon de l'étalon-or par les États-Unis en 1971. Mais au moins depuis Philippe le Bel qui rognait les pièces d'or en décrétant que la valeur d'une pièce ne provenait pas de son ancrage dans le monde physique, mais uniquement du décret royal.

De la même façon, reprocher aux gens qui achètent du bitcoin et qui le revendent plus cher (sans avoir travaillé pour justifier ce gain) de faire de la spéculation est risible : la majorité des échanges monétaires n'a aucun lien avec une vraie création de richesses. Qu'on critique la finance, OK. Mais qu'on n'oppose pas une vraie économie au méchant bitcoin. La vraie économie (les gens qui, en travaillant, produisent des richesses) est minoritaire en dollars ou en euros depuis bien longtemps.

En conclusion, je ne sais pas encore ce que je vais faire dans l'avenir, question bitcoins. Mais je trouve réjouissantes les critiques qui lui pleuvent dessus : c'est peut-être que le bitcoin pose les bonnes questions.

Cet article a été repris sur l'excellent site d'information sur le

Bitcoin http://www.bitcoin.fr/ et a suscité pas mal de

commentaires (dont plusieurs négatifs). Même chose sur ContrePoints (site d'information de droite, tendance libertarien).

L'article seul

RFC 7045: Transmission and Processing of IPv6 Extension Headers

Date de publication du RFC : Décembre 2013

Auteur(s) du RFC : B. Carpenter (Univ. of Auckland), Huawei Technologies

Chemin des normes

Première rédaction de cet article le 6 décembre 2013

Encore un RFC de clarification sur IPv6. Le déploiement effectif de ce protocole a en effet suscité des questions qui n'étaient pas évidentes avant. Ce RFC s'occupe des en-têtes d'extension que peut contenir un datagramme IPv6. Les règles de traitement de ces en-têtes dans la section 4 du RFC 2460 n'étaient en effet pas d'une clarté limpide. Ce RFC précise aussi les règles d'enregistrement de nouveaux en-têtes à l'IANA, puisqu'il n'existait malheureusement pas de liste faisant autorité.

Petit rappel, d'abord (section 1 du RFC) : l'en-tête normal d'un datagramme IPv6 est de taille fixe (40 octets) contrairement à ce qui se passe en IPv4. Mais entre cet en-tête et le contenu du paquet (qui peut être du TCP, de l'ICMP, de l'UDP ou même être vide), peuvent se glisser plusieurs en-têtes d'extension. Il y a donc une chaîne d'en-têtes, reliés par le champ Next header qui identifie le type de l'en-tête d'extension ou du contenu qui suit. Par exemple, un Next header à 60 signifie que cet en-tête est suivi par un en-tête Destination options alors qu'un Next header à 6 indique que l'en-tête est suivi par du contenu TCP.

La norme IPv6, le RFC 2460, spécifiait dans sa section 4 un jeu initial d'en-têtes d'extension, ainsi que la façon de les traiter. À l'exception de l'en-tête Hop-by-Hop Options, les en-têtes d'extension devaient être ignorés par les routeurs intermédiaires, et traités uniquement dans la machine de destination finale. Ainsi, de nouveaux en-têtes pouvaient être introduits sans affecter les routeurs et sans que ceux-ci aient besoin d'être mis à jour.

Ce schéma correspondait à l'architecture originale de l'Internet : le moins de traitements possible dans les nœuds intermédiaires, et toute l'intelligence aux extrémités. Mais ce modèle est désormais menacé par l'invasion de middleboxes plus ou moins invasives. Par exemple, pare-feux et répartiteurs de charge inspectent le paquet et prennent des décisions en fonction d'autres informations que l'en-tête initial (en général, elles regardent au moins l'en-tête TCP). Résultat, on ne peut plus prétendre que le réseau est transparent pour les en-têtes d'extension. Ces middleboxes doivent suivre toute la chaîne des en-têtes et ce travail est plutôt compliqué, car il n'existait pas (jusqu'au RFC 6564) de format uniforme pour les en-têtes. Il est donc difficile de l'accomplir à la vitesse du réseau, lorsque celui-ci est du 100 Gb/s ! Ce problème n'a pas de solution simple (il découle d'un mauvais choix lors de la création d'IPv6) mais on peut au moins spécifier rigoureusement ce qu'on attend de ces middleboxes.

En effet, certaines middleboxes, notamment les pare-feux, ont un comportement anormal. Un pare-feu est, par profession, paranoïaque : il rejette tout ce qu'il ne connait pas. Un en-tête inconnu et, hop, tout le paquet est jeté. Les en-têtes nouveaux ont donc peu de chances de réussir à se frayer un chemin dans l'Internet. Mais il y a pire : bien des pare-feux programmés avec les pieds par des gens qui n'ont jamais lu le RFC 2460 ne reconnaissent même pas la totalité des en-têtes d'extension originels. Ainsi, certaines fonctions d'IPv6, pourtant normalisées dès le début, comme la fragmentation, ont du mal à fonctionner.

Même si le programmeur de la middlebox a lu le RFC 2460, il risque de s'être simplifié la vie en ignorant la possibilité que de nouveaux en-têtes soient définis. L'IETF ne leur facilitait pas la tâche en ne fournissant pas de liste faisant autorité de tous les en-têtes déclarés. En effet, les numéros d'en-tête sont issus du même espace que les protocoles de transport (voir le registre). Et il n'y avait pas de moyen simple de savoir si le numéro N dans cet espace désigne un protocole de transport ou un en-tête d'extension, si l'application ne connait pas ce qui est désigné par ce N. Résultat, les nouveaux en-têtes ont peu de chance d'être déployés (ils se heurteront à toutes les middleboxes). On voit donc peu d'applications qui tentent d'utiliser des nouveaux en-têtes... ce qui ne motive pas les développeurs de middleboxes à réparer leurs engins. Le format uniforme des en-têtes, décrit dans le RFC 6564, arrangera un peu les choses, en permettant de passer un en-tête, même inconnu.

Après ces préliminaires, les exigences (section 2 de notre RFC). D'abord, un rappel, le traitement des en-têtes d'extension n'est pas une cerise sur le gâteau, c'est un composant indispensable d'IPv6 et toute machine qui prétend traiter l'IPv6 doit traiter ces en-têtes et, si elle veut accéder au contenu du paquet, doit être capable de traiter la chaîne complète des en-têtes. Un simple routeur (qui ne regarde pas le contenu des paquets) doit transmettre les paquets qu'ils aient des en-têtes d'extension ou pas (ce routeur n'a que l'en-tête fixe à regarder). Un engin qui a des fonctions supplémentaires (comme un pare-feu) doit examiner toute la chaîne si elle ne comprend que des en-têtes normalisés et notre RFC recommande que cela soit possible même s'il existe des en-têtes inconnus dans la chaîne. Maintenant qu'une liste des en-têtes normalisés est publiée, les programmeurs n'ont plus d'excuse.

Le RFC 2460 demandait que les machines de destination jettent les paquets contenant des en-têtes inconnus. Mais cela ne s'applique qu'aux machines de destination. Les machines intermédiaires, comme les pare-feux, ne doivent pas en faire autant, sinon il ne sera jamais possible de déployer de nouveaux en-têtes (je crains que cette excellente recommandation ne soit largement ignorée, dans un Internet de plus en plus ossifié).

Une machine intermédiaire peut avoir une option configurable pour jeter les paquets contenant des en-têtes normalisés mais cela doit être une option, non activée par défaut. (Pour les en-têtes inconnus, le choix par défaut peut être de les jeter.)

Une mention spéciale pour l'en-tête de routage (section 4.4 du RFC 2460). Il existe en plusieurs variantes, identifiées par un numéro de type. Si les types 0 et 1 ont été officiellement abandonnés pour des raisons de sécurité (RFC 5095), il n'y a aucune bonne raison de jeter les paquets contenant d'autres types, comme le type 2 (RFC 6275) ou le type 3 (RFC 6554).

Une autre mention concerne l'en-tête hop by hop, le seul que tous les routeurs sur le trajet sont censés examiner (c'est pour cela qu'il est obligatoirement en premier). Comme c'est très difficile à faire à pleine vitesse, notre RFC adopte une position réaliste en notant qu'il ne faut pas s'attendre à ce que tous les routeurs le fassent effectivement, et que ceux qui le feront utiliseront sans doute un chemin plus lent à l'intérieur du routeur.

La section 3 revient sur des questions de sécurité générales. Par exemple, elle rappelle que des en-têtes utilisant les valeurs marquées comme expérimentales (253 et 254) auront encore plus de problèmes que les autres à passer (RFC 4727).

Quant à la section 4, elle spécifie les changements à l'IANA visant à faciliter la tâche des programmeurs de code IPv6. D'abord, dans le registre des numéros de protocole, ajouter une colonne pour indiquer s'il s'agit d'un en-tête d'extension IPv6 (la nouvelle colonne « IPv6 Extension Header »). Ensuite, créer un nouveau registre ne contenant que ces numéros. L'enregistrement de nouveaux en-têtes continue à suivre les règles du RFC 2780.

L'article seul

RFC 7101: List of Internet Official Protocol Standards: Replaced by an Online Database

Date de publication du RFC : Décembre 2013

Auteur(s) du RFC : S. Ginoza (AMS)

Pour information

Première rédaction de cet article le 6 décembre 2013

Il fut une époque où le RFC Editor publiait une liste des normes techniques Internet, sous forme d'un RFC. Connue sous le nom de « xx00 », cette liste n'a plus été publiée depuis 2008 et il était donc temps de documenter sa disparition. Elle est désormais remplacée par une page Web.

Le premier RFC à jouer ce rôle était le RFC 1083. À partir du RFC 2200, cette liste était publiée dans des RFC dont le numéro se terminait par 00, ce qui a mené au surnom « xx00 » pour désigner la série. Le dernier a été le RFC 5000. La série étant terminée, des futurs RFC au numéro se terminant par 00 pourront apparaître, sans qu'ils aient de lien avec cette liste de normes.

De nos jours, une liste en ligne, mise à jour en permanence, est évidemment plus logique. Elle existe depuis maintenant dix ans, et, comme noté par le RFC 7100, en raison de cette existence, les RFC « xx00 » (également désignés par l'abréviation « STD 1 ») n'ont plus de sens.

L'article seul

RFC 7100: Retirement of the "Internet Official Protocol Standards" Summary Document

Date de publication du RFC : Décembre 2013

Auteur(s) du RFC : P. Resnick (Qualcomm Technologies)

Première rédaction de cet article le 6 décembre 2013

Un peu de rangement dans la bibliothèque des RFC. La section 2.1 du RFC 2026 indiquait qu'un RFC spécial (nommé « STD 1 ») contenait une liste de tous les RFC ayant le statut de norme. Maintenir un tel document était devenu trop coûteux et cette règle est désormais abandonnée. Le dernier de la série aura été le RFC 5000, qui n'aura donc pas de successeur (RFC 7101). Désormais, il ne reste plus que la liste publiée en ligne, maintenant la seule à faire foi. Si vous voulez connaître le statut d'un RFC, c'est là qu'il faut aller.

L'article seul

Utilité de DNSSEC contre un attaquant qui contrôle la clé privée de la racine

Première rédaction de cet article le 5 décembre 2013

Aujourd'hui, petit exercice intellectuel avec du DNS, de la cryptographie et de la sécurité. Si un attaquant peut injecter des fausses réponses DNS et le faire accepter par un résolveur, il peut empoisonner ce résolveur. DNSSEC protège contre cette attaque. Mais DNSSEC, comme le DNS, est arborescent. Si l'attaquant contrôle d'une façon ou d'une autre la racine, tout DNSSEC s'écroule-t-il ?

Cet exercice provident d'un article de Bruce Schneier où il décrit un des programmes d'espionnage de la NSA, QUANTUM. L'attention du public, suite aux révélations d'Edward Snowden, s'est surtout focalisée sur les attaques passives de la NSA, comme la copie des données stockées dans les grands silos états-uniens (programme PRISM). Mais QUANTUM est, lui, un programme d'attaque active. La NSA peut aussi injecter des paquets dans le réseau, afin de faciliter un espionnage passif ultérieur. Schneier ne parle pas du tout du DNS dans son article. Mais on peut néanmoins supposer que, parmi ces attaques actives de la NSA (ou d'autres attaquants), certaines vont consister à utiliser le DNS pour empoisonner les résolveurs, détournant les utilisateurs vers des copies des sites à visiter. Ce mécanisme (sur lequel, rappelez-vous, nous n'avons pas de preuve dans les documents Snowden), a été décrit dans un excellent article d'un expert DNS, Nicholas Weaver. Weaver dit « Since every communication starts with a DNS request, and it is only a rare DNS resolver that cryptographically validates the reply with DNSSEC, a packet injector can simply see the DNS request and inject its own reply. This represents a capability upgrade, turning a man-on-the-side into a man-in-the-middle. ».

Weaver mentionne DNSSEC comme une solution possible contre cette attaque. (Si vous ne connaissez pas DNSSEC, vous pouvez commencer par mon article à JRES.) Seulement, si l'attaquant est la NSA, il faut supposer qu'il peut signer des données quelconques avec la clé privée de la racine, cette racine étant sous le contrôle exclusif des États-Unis. Notez que je dis « l'attaquant peut signer des données », pas « l'attaquant peut mettre la main sur la clé privée ». En effet, cette clé est dans un HSM dont elle ne peut jamais, sauf bogue ou porte dérobée dans le HSM, sortir. Mais peu importe : la NSA peut certainement accéder au système de signature et faire signer ce qu'elle veut, pour injection ultérieure. La question est « est-ce réaliste techniquement ? » Accrochez-vous, la réponse peut être compliquée.

En théorie, oui, cette attaque va marcher et DNSSEC ne serait donc

pas utile contre la NSA. En pratique, Nicholas Weaver est

sceptique. Il fait remarquer qu'il faudrait que l'attaquant fabrique

une chaîne complète. S'il veut faire une fausse signature pour

www.slate.com (en supposant que ce domaine soit

signé avec DNSSEC, ce qui n'est pas le cas aujourd'hui), il doit

fabriquer un faux ensemble d'enregistrements NS pour

.com, et que les machines ainsi désignées

répondent aux autres requêtes pour .com, sinon

l'attaque sera vite détectée. Ou alors faire un faux enregistrement

NSEC pour convaincre le résolveur que .com n'est

pas signé. Car le vrai .com l'est et cette

information se retrouve très vite dans les caches de n'importe quel

résolveur de la planète, rendant difficile l'empoisonnement. Pour

empoisonner, il faut être rapide, avant que le résolveur ait pu

apprendre qu'il y a un zone cut entre la racine

et .com, et qu'il y a un DS pour .com.

Bien sûr, pour .com, il y a une autre

solution, signer des données avec la clé privée de

.com puisque son registre est également situé aux

États-Unis et donc vulnérable aux demandes officielles. Mais si la NSA

veut détourner www.petrobras.com.br, là, l'attaquant n'a

pas cette possibilité et il doit donc bien fabriquer une chaîne

entière, ou alors un faux NSEC.

Bref, on se retrouve dans un cas classique en sécurité : il y a bien une faiblesse, mais son exploitation effective n'est pas forcément de la tarte. Bien sûr, ce qui précède n'est qu'un raisonnement théorique. Si vous êtes un programmeur courageux, il serait intéressant d'essayer de réaliser cette attaque en laboratoire et de documenter le résultat.

D'autres points à garder en tête :

- En pratique, il y a aujourd'hui trop peu de résolveurs validant avec DNSSEC. Donc, si j'étais la NSA, je ne m'embêterais pas immédiatement.

- Les empoisonnements de résolveurs peuvent se détecter. Certes, les gérants des résolveurs sont parfois incompétents, négligents ou débordés de travail. Mais il suffirait d'un gérant de résolveur qui, au bout moment, fasse un dig pour examiner son propre cache, découvre les données mensongères mais signées et les publie. N'importe qui pourrait vérifier que la clé privée de la racine n'est plus digne de confiance et tout DNSSEC, pour lequel le gouvernement des États-Unis a beaucoup investi, s'écroulerait.

- Si on n'a pas confiance dans la racine, une possibilité est de

configurer son résolveur DNSSEC avec d'autres clés de confiance pour

les zones situées plus bas. Par exemple, celles de

.frsont publiées. Mais attention : les conséquences en terme d'administration du résolveur sont sérieuses car il faut modifier ces clés de confiance lorsque le gérant de la zone ainsi protégée les change. - Si on a confiance dans les clés de zones gérées en dehors des États-Unis, il faut aussi se demander si ces clés sont correctement protégées contre des attaques techniques ou légales.

L'article seul

RFC 7085: Top-Level Domains that Are Already Dotless

Date de publication du RFC : Décembre 2013

Auteur(s) du RFC : J. Levine (Taughannock Networks), P. Hoffman (Cybersecurity Association)

Pour information

Première rédaction de cet article le 5 décembre 2013

La question du bon ou mauvais fonctionnement d'un nom de

domaine fait d'un seul composant (par exemple

com ou dk) a déjà fait

l'objet de pas mal d'articles. (Le premier était apparemment le mien, en

2009.) Elle a pris plus d'importance avec la

création massive de nouveaux TLD par

l'ICANN, les premiers ayant été introduits dans

la racine du DNS en

2013. Ce RFC a une

approche documentaire : il n'étudie pas le fonctionnement de ces

domaines d'un seul composant (dotless domains)

mais il regarde quels TLD, aujourd'hui, sont dans ce cas.

Le choix a été fait de considérer comme « permettant de faire des noms d'un seul composant » tout TLD ayant un enregistrement A (adresse IPv4), un AAAA (adresse IPv6) ou un MX (relais de courrier). C'est assez arbitraire (les différents documents sur les dotless domains ne sont pas d'accord sur la définition). Avec cette définition, des domaines d'un seul composant (dotless domains) existent (rappelons que l'ICANN ne régule pas le DNS ; ses règles ne s'appliquent pas à tous les TLD).

Donc, test fait en septembre 2013 : 5 % des

TLD avaient un des enregistrements DNS qui les rendent « capables de faire des

noms d'un seul composant » et tous étaient des

ccTLD. 18 TLD ont un enregistrement

MX (dont deux français,

.mq et

.gp). 17 (pas forcément

les mêmes) ont un enregistrement A. Un seul,

.dk, a un

enregistrement AAAA.

Ce RFC ne formule pas de recommandations. Il ne dit pas si les domaines d'un seul composant sont Bien ou Mal (personnellement, je ne vois pas quels problèmes ils pourraient sérieusement poser).

Pour les informaticiens, le script qui a servi à compter ces résultats est inclus dans le RFC :

#! /bin/sh

# Get the current list of TLDs from IANA

wget -O orig.txt http://data.iana.org/TLD/tlds-alpha-by-domain.txt

# Remove the comment at the top of the file

grep -v '^#' orig.txt > TLDs.txt

# Get all the nameservers

while read tld; do host -t NS $tld; done < TLDs.txt > TLD-servers.txt

# Do queries for each record type, and do them on each nameserver

for rec in A AAAA MX; do

while read tld ignorea ignoreb ns; do

host -t $rec $tld. $ns;

done < TLD-servers.txt;

done > all-out.txt

# Print the results

grep "has address" all-out.txt | sort -uf

grep "has IPv6" all-out.txt | sort -uf

grep "mail is handled" all-out.txt | sort -uf

Notez que ce script a peu de traitement d'erreurs. Comme la racine, dont l'ICANN ne vérifie pas vraiment la qualité, a plusieurs erreurs, vous aurez quelques messages amusants si vous le faites tourner.

Voici une liste non exhaustive des articles et études sur la question des domaines d'un seul composant :

- Le premier article en anglais avait été, je crois, celui de Paul Vixie,

- Report on Dotless Domains, étude 053 du SSAC,

- Dotless Domains Considered Harmful, de l'IAB (à prendre avec de très longues pincettes),

- Resolution on dotless domains du CA de l'ICANN.

L'article seul

Avoir son propre résolveur DNS ?

Première rédaction de cet article le 4 décembre 2013

Faut-il avoir son propre résolveur DNS, sur sa machine (ou, au moins, sur son réseau local à soi) ? Question compliquée à laquelle je réponds désormais oui, en raison de l'intensification de la censure utilisant le DNS.

D'abord, un petit rappel : la quasi-totalité des activités sur

l'Internet commencent par une requête

DNS, une demande faite au

résolveur DNS par les applications « quelle est

l'adresse IP de

www.slate.fr ? » Le résolveur, après

interrogation des serveurs DNS faisant autorité

(gérés, dans le cas de ce nom de domaine, par la racine, par l'AFNIC

et par Slate), va répondre aux applications et

le reste de l'activité Internet pourra continuer. Comme tout commence

par le DNS, ce service est particulièrement tentant pour tous ceux qui

veulent censurer / dévier / détourner les activités de

l'utilisateur. Il y a donc une histoire déjà ancienne de tentatives de

filtrage via le DNS et une histoire

tout aussi ancienne de textes

expliquant pourquoi c'est une très mauvaise idée. Le filtrage

via le DNS peut se faire dans le réseau, comme en Chine. Mais le plus

courant est de le faire dans le résolveur. Cette machine est

typiquement gérée,

pour un accès Internet par un particulier, par son

FAI. En raison de la concentration du marché,

en contraignant les quatre ou cinq plus gros FAI à effectuer ce

filtrage, on pourrait frapper un bon nombre des

MM. Michu. Techniquement, c'est simple à faire, avec des systèmes comme RPZ. Et cette voie

a déjà été suivie, en France par l'ARJEL.

Une solution évidente à ce filtrage est d'avoir son propre résolveur DNS, de ne plus compter sur celui du FAI. Cette solution a deux défauts, le premier est temporaire : sa mise en œuvre est encore trop complexe, comme déjà expliqué dans un de mes articles. La deuxième est moins visible : si chaque utilisateur de l'Internet a son propre résolveur DNS, ils ne partageront plus leur mémoire (leur « cache ») et la charge sur les serveurs faisant autorité s'aggravera. Pour cette raison, je prônais plutôt des systèmes comme dnssec-trigger qui installaient un résolveur local mais faisaient suivre les requêtes non résolues aux résolveurs (et donc aux caches) des FAI. C'est une solution simple et élégante (et qui permettait aussi de faire de la validation DNSSEC proprement).

Mais dnssec-trigger a une limite. Certes, avant d'utiliser les

résolveurs du réseau local comme relais, il les teste pour s'assurer

qu'ils transmettent les données DNSSEC correctement. Mais il ne teste

pas s'ils mentent ou pas. Si le

résolveur officiel du réseau local applique la censure, dnssec-trigger

ne pourra plus accéder aux données (si DNSSEC est utilisé, on aura un

code d'erreur, SERVFAIL, plutôt qu'une réponse

mensongère comme l'adresse IP 127.0.0.1 dans l'exemple ci-dessous,

mais cela ne change pas grand'chose ; DNSSEC protège contre le

détournement, pas contre le déni de service qu'est la censure).

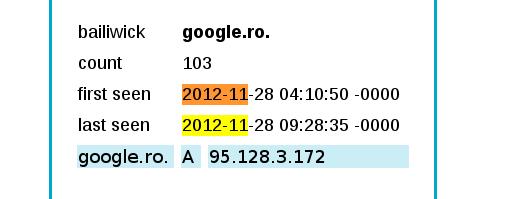

Or, l'usage du DNS pour la censure se répand. Ainsi, le 28 novembre 2013, un tribunal français a ordonné la censure par le DNS de sites Web de diffusion de films. Et cette censure semble effectivement appliquée. En testant depuis un très gros FAI français, avec dig :

% dig +short @192.168.2.254 A alloshare.com 127.0.0.1

Or, cette adresse IP bidon (127.0.0.1 désigne la machine locale, donc ce mensonge renvoie votre navigateur Web vers votre machine) n'est pas la vraie. Avec mon résolveur personnel :

% dig +short A alloshare.com 204.236.239.5

Cela vous semble exagéré de parler de censure, pour une affaire essentiellement commerciale (les intérêts des ayant-trop-de-droits) ? Sauf que cela commence comme ça puis, une fois que l'outil est au point, on pourra de la même façon demander la censure de n'importe quel nom qui déplait aux autorités. Il est donc normal que les citoyens se détournent des résolveurs DNS menteurs et veuillent configurer leur propre résolveur.

La situation technique n'est pas aujourd'hui tellement meilleure qu'à l'époque de mon précédent article sur le changement de résolveur. Mais le problème devenant plus crucial, il faut quand même se lancer.

Donc, d'abord, pour les systèmes que je connais le mieux, les Unix. Il faut 1) installer le logiciel résolveur 2) configurer la machine pour l'utiliser et surtout 3) faire en sorte que DHCP ne vienne pas écraser ce réglage. Pour le logiciel résolveur, on a plusieurs choix, notamment BIND et Unbound, disponibles sous forme de paquetage dans n'importe quel Unix. Un exemple de configuration BIND pour un résolveur, validant avec DNSSEC pendant qu'on y est :

options {

// N'écouter que sur l'interface locale. Autrement, faites

// attention à interdire l'accès aux machines non-locales, pour

// ne pas faire un résolveur ouvert.

listen-on {127.0.0.1;};

dnssec-enable yes;

dnssec-validation yes;

};

trusted-keys {

"." LA CLÉ DNSSEC DE LA RACINE EST EN GÉNÉRAL DISTRIBUÉE AVEC BIND (fichier bind.keys)

};

Et pour Unbound :

server:

interface: 127.0.0.1

auto-trust-anchor-file: "/var/lib/unbound/root.key"

Pour récupérer de manière sûre la clé de la racine avec Unbound, le

plus simple est un unbound-anchor -a "/var/lib/unbound/root.key".

Une fois le résolveur démarré, testez avec dig qu'il peut résoudre les

noms :

% dig @127.0.0.1 A www.techn0polis.net ... ;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1 ... ;; ANSWER SECTION: www.techn0polis.net. 2917 IN CNAME gpaas6.dc0.gandi.net. gpaas6.dc0.gandi.net. 1156 IN A 217.70.180.136 ... ;; SERVER: 127.0.0.1#53(127.0.0.1) ...

Testez aussi depuis des machines extérieures que votre résolveur ne

répond pas aux machines extérieures. Autrement,

c'est un résolveur

ouvert, ce qui est très dangereux. Si vous voulez rendre

accessible votre joli résolveur depuis tout votre réseau local, vous

devez également écouter sur les adresses IP du réseau local (et bien

utiiser le contrôle d'accès de votre serveur -

acl dans BIND et access-control: dans

Unbound - pour ne pas devenir un

résolveur ouvert).

Une fois que c'est fait, configurez votre machine pour interroger

le serveur/résolveur en question. Mais attention, le problème est que

DHCP vient souvent dans votre dos changer ce

réglage. Donc, simplement éditer

/etc/resolv.conf, comme on le lit parfois sur des

forums de neuneus, n'est pas suffisant. Il faut modifier la

configuration du client DHCP. Cela dépend du client mais, par exemple,

sur une Debian, éditer

/etc/resolvconf/resolv.conf.d/head pour y

mettre :

nameserver 127.0.0.1

suffit. Une fois que c'est fait, vous pouvez tester avec dig sans

indiquer @127.0.0.1 et la ligne

SERVER dans la sortie doit vous indiquer quel

serveur vous utilisez.

Pour Mac OS X, je n'ai pas d'expérience de

ce système mais je suggère l'article de

hukl. Sinon, Ludovic Hirlimann propose « installer MacPorts

puis sudo port install unbound et c'est tout ».

Experts OS X, si vous avez d'autres idées ?

Et pour Windows ? Apparemment, Unbound tourne sur Windows (si quelqu'un a une expérience d'utilisation à raconter...) Je ne connais pas assez Windows pour le reste mais je vous suggère une solution pour la partie « configurer sa machine pour accéder au résolveur local ». Un certain nombre de services commerciaux vous fournissent des résolveurs alternatifs, pour accéder plus rapidement à certains services bridés comme YouTube. Je ne vous dis pas d'utiliser ces résolveurs, qui sont aussi menteurs (même si c'est pour la bonne cause) mais tous viennent avec une documentation, conçue pour un large public, indiquant comment changer de résolveur. Par exemple, c'est le cas de la documentation de Unlocator.

Enfin n'oubliez pas que, si vous avez plusieurs machines sur votre réseau local, il n'est pas nécessaire qu'elles aient toutes leur propre résolveur, vous pouvez mettre un seul résolveur partagé.

Quelle sera la prochaine étape de la course aux armements entre les censeurs et les utilisateurs de l'Internet ? Peut-être d'essayer de faire filtrer le port 53. En attendant, voici d'autres documents sur le thème de cet article :

L'article seul

Atelier « anycast DNS » à AfriNIC

Première rédaction de cet article le 27 novembre 2013

AfriNIC organisait une réunion à Abidjan cette semaine. J'ai eu le plaisir d'y faire un atelier pratique consacré à l'anycast pour les serveurs DNS.

Il y avait environ 25 personnes, administrateurs système de divers sites en Afrique francophone. Les diapos de cet atelier sont disponibles ici au format PDF.

L'article seul

RFC 7059: A Comparison of IPv6 over IPv4 Tunnel Mechanisms

Date de publication du RFC : Novembre 2013

Auteur(s) du RFC : S. Steffann (S.J.M. Steffann Consultancy), I. van Beijnum (Institute IMDEA Networks), R. van Rein (OpenFortress)

Pour information

Première rédaction de cet article le 27 novembre 2013

Il existe d'innombrables techniques pour faire coexister IPv4 et IPv6 sur l'Internet. Tellement qu'on s'y perd facilement. Ce nouveau RFC se concentre sur une catégorie particulière, les tunnels « IPv6 sur IPv4 » et fait la liste de tous les mécanismes de cette catégorie (des plus répandus aux plus exotiques), avec leurs forces et leurs faiblesses.

Ces tunnels sont dictés par la nécessité. La bonne méthode pour se connecter en IPv6 est clairement d'utiliser une connexion native. Mais on n'a pas toujours le choix. Aujourd'hui, depuis de nombreuses années, et sans doute encore pour un certain temps, il existe de nombreuses îles IPv6, séparées les unes des autres par des réseaux purement IPv4. Par exemple, vous avez loué une machine virtuelle chez un fournisseur qui est resté à l'ancien protocole (comme Numergy) mais vous voulez accéder à l'Internet IPv6. Ou bien vous avez déployé IPv6 sur votre campus mais votre opérateur réseau n'est toujours pas capable de fournir de l'IPv6 ce qui vous désespère. Dans ces deux cas, et dans plusieurs autres, vous serez sans doute obligé d'utiliser un tunnel. Un tunnel fonctionne en encapsulant les paquets d'un protocole dans ceux d'un autre protocole. Ainsi, pour transporter de l'IPv6 sur l'IPv4, le routeur d'entrée de tunnel met le paquet IPv6 à l'intérieur d'un paquet IPv4, celui-ci voyage ensuite par les mécanismes IPv4 habituels, sur un réseau qui ne connait qu'IPv4 et, à l'arrivée sur le routeur de sortie de tunnel, le paquet IPv6 est décapsulé (extrait du paquet IPv4) puis continue son chemin dans le réseau IPv6.

Ce principe est le même pour toutes les techniques de tunnels. Mais les nombreuses techniques existent diffèrent par bien d'autres points, ce qui sème souvent la confusion chez les administrateurs réseau. D'autant plus que ces techniques ne se valent pas : certaines posent des gros problèmes de sécurité ou de fiabilité.

Ce RFC fait le tour de ces techniques. Attention : il ne couvre que le cas « IPv6 tunnelé dans IPv4 ». Il existe plein d'autres techniques de tunnels, pour faire des VPN par exemple. De même, ce RFC 7059 ne parle pas de DS-Lite, qui n'est pas une technologie de IPv6 sur IPv4 mais, au contraire, un moyen de transporter l'IPv4 sur des réseaux purement IPv6.

La section 3 est le gros morceau du RFC, contenant la liste de tous les mécanismes de tunnels étudiés (je ne les ai pas tous repris dans cet article). La plupart des tunnels font une encapsulation directe : pas d'intermédiaire entre l'en-tête IPv4 et le paquet IPv6. L'en-tête IPv4 a un champ « Protocole » qui contient la valeur 41, identifiant IPv6 (cf. section 5.1). L'adresse IPv6 des extrémités du tunnel est parfois automatiquement créée en fonction de l'adresse IPv4 (tunnels automatiques), pour trouver facilement l'extrémité du tunnel (ce point est détaillé en section 5.4). Au contraire, dans les tunnels manuels, il a fallu configurer explicitement les paramètres du tunnel (notamment l'adresse IPv4 de sortie). Un cas intermédiaire est celui où le tunnel est manuel mais la configuration se fait via un protocole auxiliaire de gestion du tunnel, qui dispense l'utilisateur de cette tâche.

D'autres tunnels ne font pas une encapsulation directe : ils mettent l'IPv6 dans de l'UDP qui est ensuite transporté sur IPv4. Cela permet la traversée des NAT et résout le problème de l'ossification de l'Internet v4, où seuls UDP et TCP arrivent à passer, les autres protocoles de couche 4 (comme le 41) étant de facto interdits en beaucoup d'endroits.

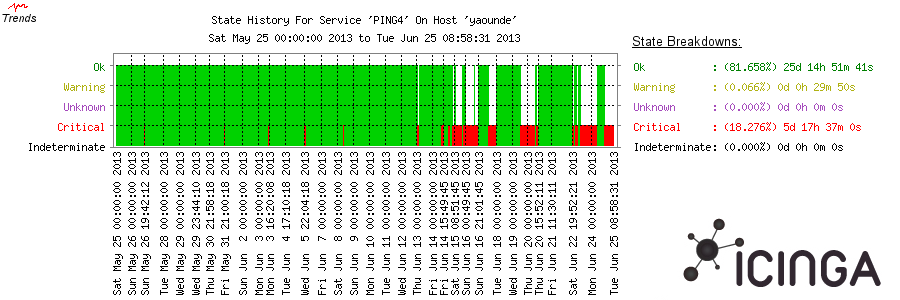

Commençons par les tunnels manuels, les plus anciens (ils étaient déjà dans le RFC 1933 en 1996). Leur norme actuelle est le RFC 4213. On les nomme aussi tunnels statiques ou bien 6in4. Le principe est de désigner explicitement, sur chaque point d'entrée, quel est le point de sortie du tunnel. Pour des exemples de configuration de tels tunnels, voir mes articles « Connecter un serveur dédié à IPv6 avec un tunnel manuel » et, plus compliqué « Un tunnel IPv6-in-v4 sur un tunnel GRE... ». Cette configuration manuelle rend cette solution « Michu-hostile » mais elle a des avantages : le réseau est prévisible (on sait exactement où les paquets vont passer) et facile à déboguer. À noter que la configuration peut être simplifiée par l'utilisation d'un courtier (broker). Les performances vont dépendre du choix de l'autre extrémité du tunnel (dans mon exemple au Cameroun, elle était à Londres, nous n'avions rien trouvé de plus proche). Autrefois, il était courant que le tunnel s'étende sur deux continents différents, allongeant sérieusement le RTT. Ces mauvais choix (tunnel trop long) ont souvent donné une mauvaise réputation aux tunnels. À tort : à titre personnel, je trouve qu'un tunnel manuel est une solution simple, fiable et efficace pour se connecter en IPv6 si on n'a pas de fournisseur IPv6 sous la main. Le seul piège est qu'il faut bien choisir son fournisseur de tunnel.

On peut aussi utiliser GRE (RFC 2784), qui est très répandu dans les routeurs (mais pas dans les machines terminales typiques). C'est un protocole d'encapsulation très généraliste (IPv4 sur IPv4, IPv6 sur IPv4, etc).

GRE est ultra-simple, avec son RFC de moins de neuf pages. Trop dans certains cas, alors on peut lui préférer SEAL (dont le RFC n'a pas encore été publié) qui prévoit quelques services supplémentaires dont un protocole de contrôle permettant aux deux extrémités du tunnel de dialoguer. Un autre exemple de « GRE++ » est AYIYA (pas encore de RFC non plus). Notez que SEAL, contrairement à GRE, n'a pas encore connu beaucoup d'utilisations.

Comme la nécessité d'une configuration manuelle refroidit beaucoup

de gens et peut sembler un frein au déploiement d'IPv6, il existe des

solutions de tunnels automatiques. Par exemple, le RFC 2893

décrivait une solution (supprimée depuis) où les adresses IPv6 étaient

des adresses « compatibles IPv4 » (par exemple

::192.0.2.1, alias ::c000:201, équivalent IPv6 de

192.0.2.1). Le gros inconvénient de cette

solution est qu'elle ne marchait qu'entre machines ayant cette

technologie, et pas avec l'Internet IPv6. Elle n'a donc plus de rôle

aujourd'hui.

Au contraire, 6to4 (RFC 3056) est très répandu (on le trouve dans plusieurs routeurs

CPE). Il fonctionne automatiquement, en

mettant l'adresse IPv4 du tunnel dans une adresse IPv6 préfixée par

2002::/16, et suivie de l'adresse IPv4. 6to4 dépend de relais (en général

gérés bénévolement) capables de

servir de point d'entrée et de sortie du tunnel. Grâce à

l'anycast (RFC 3068) dont 6to4 avait été un des premiers utilisateurs,

plusieurs relais sont accessibles pour un préfixe donné. Ils ont tous

l'adresse IPv4 publique 192.88.99.1

(2002:c058:6301:: en IPv6). La route vers

2002::/16 est annoncée vers l'Internet IPv6 par

tous les relais et le plus « proche » est sélectionné, répartissant

ainsi automatiquement le travail. Sans configuration manuelle, 6to4

est bien adapté au petit réseau qui veut se connecter

rapidement. Malheureusement, 6to4 est très imprévisible : les relais

sont variés dans leur sérieux et la qualité de leur connexion, et on ne

sait pas lequel on va utiliser. Le routage est en général asymétrique

(on utilise un relais différent à l'aller et au retour) ce qui rend le

débogage des problèmes de connectivité difficile. Le RFC 6343 liste les problèmes de 6to4 et ne recommande pas son

usage. Le RFC 7526 est allé plus loin en

abandonnant officiellement 6to4.

Pour résoudre ces problèmes sérieux de 6to4, certains FAI (comme

Free en France) ont déployé

6rd (RFC 5969). 6rd leur

permet de déployer IPv6 pour leurs clients, en ne changeant qu'une

partie du réseau, sans qu'il soit nécessaire qu'il fonctionne

intégralement en IPv6. 6rd

ressemble beaucoup à 6to4 mais n'utilise pas le préfixe commun

2002::/16, mais un préfixe spécifique au FAI (ce

qui veut dire que, dans le journal d'un

serveur, on ne repère pas les clients 6rd, contrairement aux clients

6to4). Ce préfixe doit être envoyé au client, par exemple en

DHCP. À noter que, comme les clients 6rd d'un

même FAI partagent en général un préfixe IPv4 commun, il n'est pas

nécessaire d'encoder tous les 32 bits de l'adresse IPv4 dans l'adresse

IPv6, ce qui libère quelques bits (section 4 du RFC 5969). Si,

contrairement à 6to4, 6rd ne peut pas être déployé par l'utilisateur

seul, il a par contre l'avantage d'être bien plus prévisible et facile

à déboguer. La responsabilité de la connectivité est bien plus claire,

elle est entièrement chez le FAI, sans avoir besoin d'impliquer des

relais extérieurs.

Comme 6to4, 6rd est sans état et les routeurs relais peuvent donc utiliser l'anycast.

6to4 et 6rd utilisent l'encapsulation directe, où le paquet IPv6 est mis

directement dans IPv4, ce dernier l'indiquant par le numéro de

protocole 41. L'un des inconvénients que cela présente est que cela

empêche la traversée des NAT. Un autre

protocole de tunnel, Teredo (RFC 4380), résout le problème

en ajoutant UDP. On a donc IPv6-dans-UDP-dans-IPv4. Cela

permet aussi d'avoir plusieurs clients derrière le même routeur